Resumen de evaluación de seguridad

La evaluación de seguridad es una función que inspecciona posibles problemas de seguridad antes de exportar la infraestructura en la nube dibujada por el usuario en el lienzo.

A través de esta evaluación, los usuarios pueden identificar fácilmente errores humanos y vulnerabilidades.

Para realizar la evaluación de seguridad, sigue los pasos a continuación.

- Guarda el lienzo (

Guardar). - Haz clic en

Herramientas > Diagnóstico de vulnerabilidades. - En los detalles del resultado, revisa el

Resultado del puntaje de diagnóstico. - Para ver los recursos correspondientes a cada nivel, haz clic en

Ver detalles. - Para modificar la infraestructura, busca los servicios marcados como

Crítico o Altoen el lado derecho. - Si encuentras un servicio, haz clic en el

icono de flechapara ver las soluciones.Current codemuestra el código actual del lienzo, yRecommend codemuestra el código recomendado considerando las buenas prácticas de seguridad. - Cierra la ventana de evaluación de seguridad y corrige el lienzo correspondiente.

Niveles de amenaza de seguridad

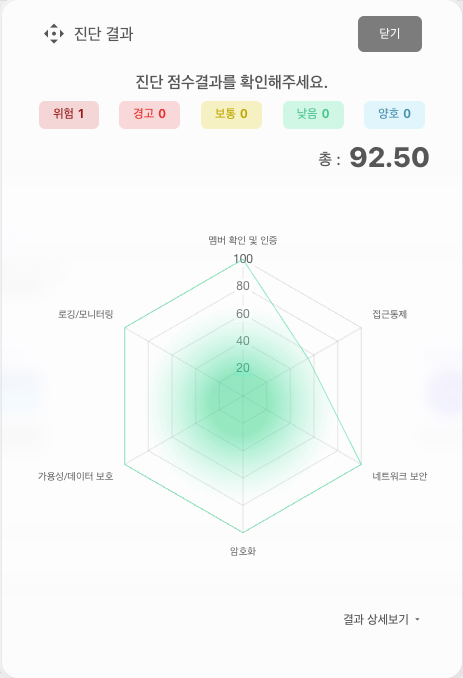

Los niveles de amenaza de seguridad se dividen en cinco: Crítico, Advertencia, Medio, Bajo, Bueno.

El número junto al nivel indica cuántos recursos están clasificados en ese nivel. Por ejemplo, si hay un "1" junto a "Crítico", significa que hay un recurso en el lienzo con una amenaza crítica.

Se recomienda modificar las infraestructuras con categorías marcadas como Crítico o Alto, aunque no es obligatorio.

Para ver los recursos por nivel, haz clic en Ver detalles.

| Nivel de amenaza | Descripción |

|---|---|

| Crítico | El estado de seguridad es muy vulnerable; se recomienda corregir el código. |

| Advertencia | El estado de seguridad es débil; se recomienda corregir si es importante. |

| Medio | El estado de seguridad es moderado. |

| Bajo | El estado de seguridad es bueno. |

| Bueno | El estado de seguridad es excelente. Se puede proceder con el despliegue. |

Categorías de evaluación de seguridad

CloudStudio proporciona 6 categorías de evaluación de seguridad que cumplen con los estándares de cumplimiento.

| Categoría de evaluación | Descripción |

|---|---|

| Verificación e identificación de usuarios | Muestra elementos sobre identificación y autenticación. |

| Control de acceso | Muestra elementos sobre control de acceso al sistema. |

| Seguridad de red | Muestra elementos sobre la seguridad de la red. |

| Protección de datos | Muestra elementos sobre respaldo y protección de datos. |

| Registro y monitoreo | Muestra elementos sobre logging y monitoreo. |

| Cifrado | Muestra elementos sobre cifrado de datos. |