クレデンシャル生成及び登録

クレデンシャル生成及び登録する

CloudStudio にクレデンシャルを登録するためには、各 CSP ページでクレデンシャルを作成する必要があります。

クレデンシャル登録은 メインページまたは キャンバスページで行うことができます。

クレデンシャルを事前に登録しておく理由は、その後キャンバスを配布する時と既存のインフラをインポートする時にクレデンシャル情報が必要だからです。

クレデンシャルとは?

ユーザーログイン情報など個人情報を暗号化した情報です。

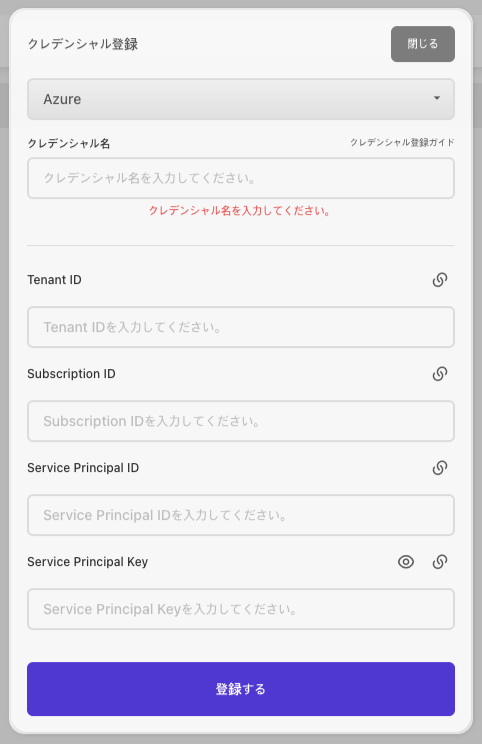

Azure クレデンシャル登録

それぞれのフィールドの横にある 🔗 リンクアイコンをクリックすると、azure docsにつながります。

参考にしてフィールドを埋めます。

マイページ - クレデンシャル管理でクレデンシャル登録ボタンをクリックします。- Azure を選択します。

- クレデンシャル名を入力します。

- 英語で始めなければなりません。

- 数字/アンダーバー/ハイフン以外の特殊記号の使用は不可です。

- 4 ~ 20 桁で入力します。

Azure Portalに接続してからログインします。 https://azure.microsoft.com/ko-kr/get-started/azure-portal/Microsoft Entra IDをクリックします。

アプリ登録>新しい登録をクリックします。- アプリケーション登録ページが表示されたら、アプリケーションの「登録情報」を入力します。

- アプリケーションに対する名前を入力します(例:AspNetCore-WebApp)。 この名前は、アプリのユーザーに表示される場合があり、後で変更する場合があります。

- アプリケーションにサポートされているアカウント タイプを選択します。

- リダイレクト URI の場合、認証に成功した後に返還されたトークン応答を受けるアプリケーションの形式および URI 対象を追加します。 たとえば、次のように入力します。 https://localhost:44321

- 登録を選択します。

- 管理で「認証」を選択し、次の情報を追加します。

- ウェブセクションで https://localhost:44321/signin-oidc をリダイレクト URI として追加します。

- 前面チャンネルログアウト URL に https://localhost:44321/signout-oidc を入力します。

- 暗示的権限付与とハイブリッドの流れから ID トークンを選択します。

- 保存を選択します。

- アプリを登録した所有者は、他のユーザーが登録されたアプリにアクセスできるようにアクセス権限を割り当てる必要があります。 役割割り当てのためにさっき作成したアプリをクリックします。

- 9-1. アクセス制御(IAM)をクリックします。 次に、リソース グループへのアクセス制御(IAM)ページの例を示します。

- 9-2. ロール割り当てタブをクリックして、関連範囲のロール割り当てを確認します。

- 9-3. 追加 > 役割割り当ての追加をクリックします。

- 9-4. ロールタブで使用するロールを選択します。

- 9-5. 詳細情報列で、[表示] をクリックして、役割に関する詳細情報を確認します。

- 9-6. 次をクリックします。

- 9-7. メンバータブでユーザ、グループまたはサービス主体を選択して選択した役割を、1 つ以上の Azure AD ユーザー、グループ、またはサービス主体(アプリケーション)に割り当てます。

- 9-8. メンバーの選択をクリックします。

- 9-9. ユーザー、グループ、またはサービス主体を見つけて選択します。

- 9-10. 選択をクリックして、メンバー リストにユーザー、グループ、またはサービス主体を追加します。

- 9-11. 選択した役割を 1 つ以上の管理 ID に割り当てるには、管理 ID を選択します。

- 9-12. メンバーの選択をクリックします。

- 9-13. 管理 ID 選択ウィンドウで、形式がユーザが割り当てた管理 ID またはシステムが割り当てた管理 ID であるかを選択します。

- 9-14. 管理 ID を探して選択します。

- 9-15. 選択をクリックしてメンバーリストに管理 ID を追加し、[次へ]をクリックします。

- 9-16. レビュー + 割り当てをクリックして、役割を割り当てます。 数分で、選択した範囲でセキュリティ エンティティに役割が割り当てられます。

- 9-17. 役割割り当ての説明が表示されない場合は、列の編集をクリックして説明列を追加します。

Azure Portal を使用して Azure の役割を割り当てる方法の詳細については、以下のリンクを参照してください。 https://learn.microsoft.com/ko-kr/azure/role-based-access-control/role-assignments-portal

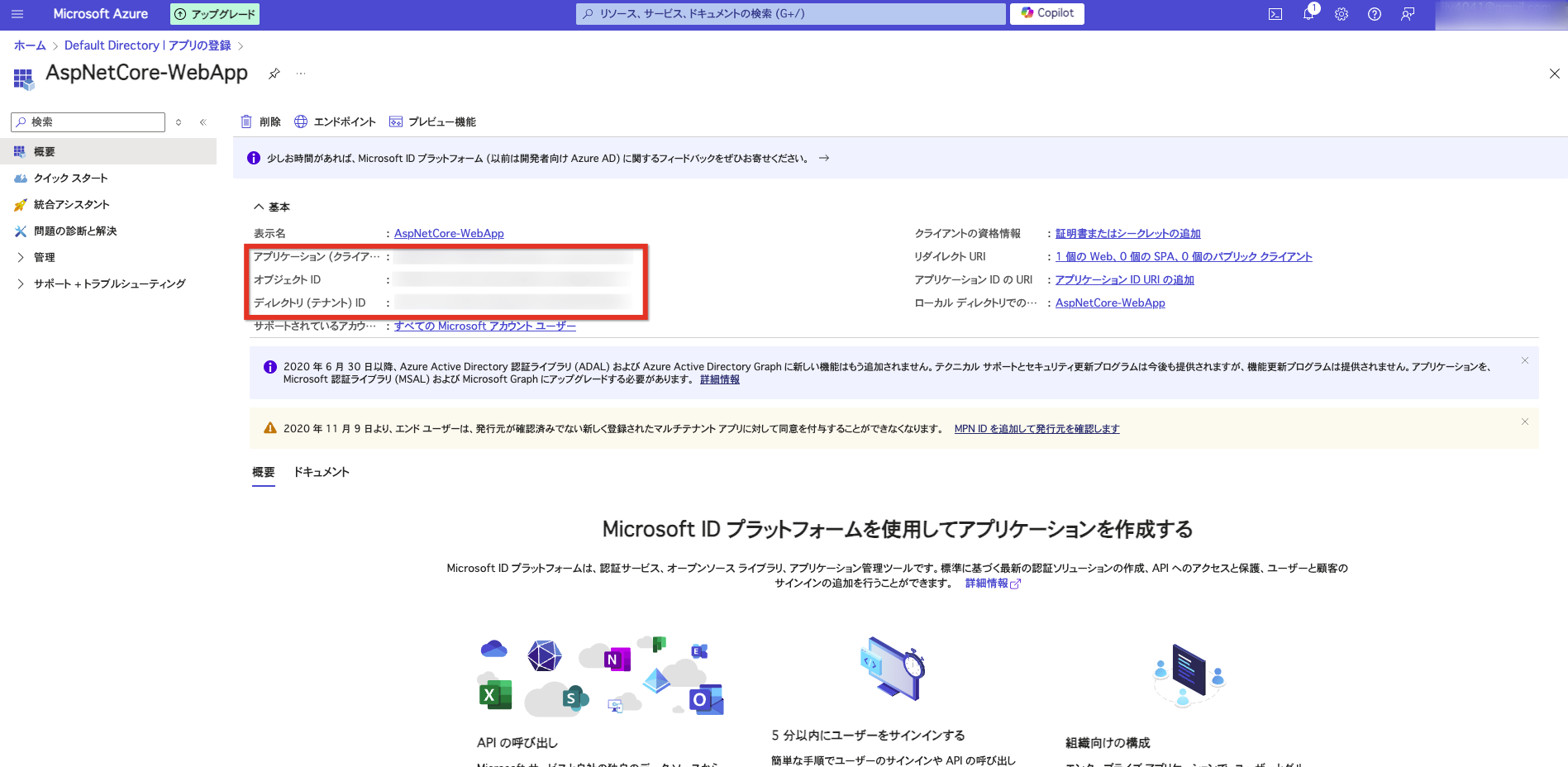

ディレクトリ(テナント)IDを CloudStudioTenant IDに入力します。アプリケーション(クライアント)IDを CloudStudioService Principal IDに入力します。

11. 左サイドバーで `認証書とパスワード`をクリックします。 12. `新しいクライアント暗号`を クリックします。 13. Keyに対する簡単な説明を入力した後、満了時間を選択します。 入力が完了したら、 `追加`をクリックします。 14. 生成された値をコピーしてCloudStudio Service Principal Keyに貼り付けます。

作成された Service Principal Key は、ページを「更新すると表示されません」。 すぐに書き留めておくことをお勧めします。 Key 値が思い出せない場合は、再度生成することができますが、推奨事項ではありません。

- Azure Potal

ホームに戻り、サブスクリプションをクリックします。

購読IDを CloudStudioSubscription IDに入力します。

登録をクリックします。

Azure CLI で資格証明を登録する方法は、 下記リンクをご参照お願いします。

https://docs.microsoft.com/ko-kr/cli/azure/what-is-azure-cli

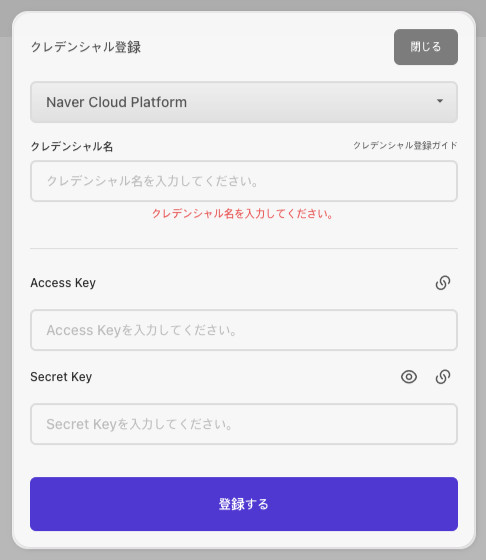

NCloud クレデンシャル登録する

CloudStudio を使用して NAVER Cloud Platform に配布するためには、NAVER Cloud Platform の API 認証キーである Access keyと Secret Keyが必要です。

API 認証キーは、API を呼び出したユーザーが権限を持つユーザーであるかどうかを識別するツールです。

クレデンシャル名を入力します。- 認証キー生成のために NAVER Cloud Platform ポータルで会員登録を行います。

NAVER Cloud Platform の会員登録方法は、 こちらをご覧いただきます。

- NCP サイトで

利用申し込みをクリックします。 但し、決済手段を必須登録しなければ認証キーの発行を受けることができません。

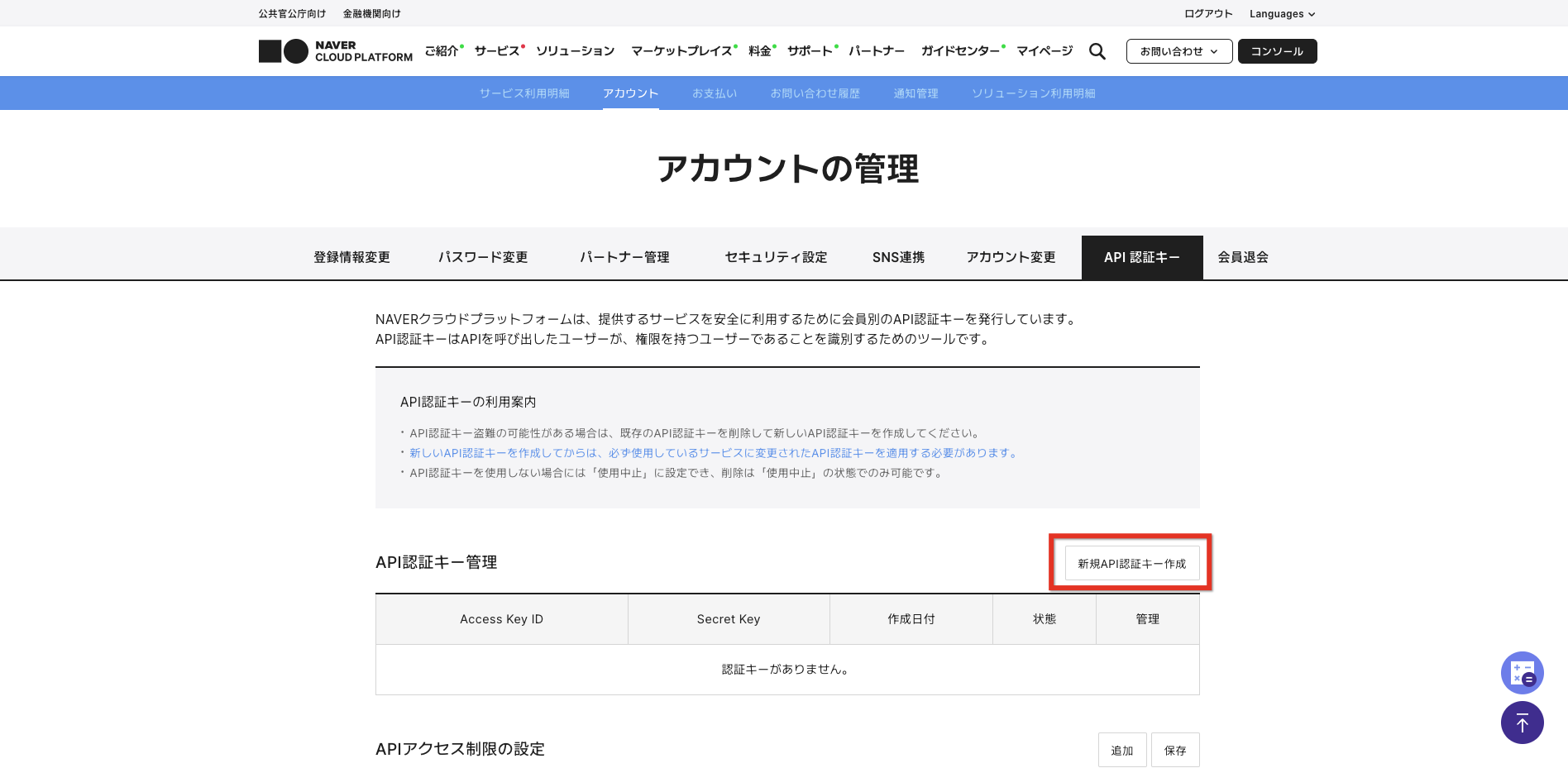

ポータル > マイページ > アカウント管理 > 認証キー管理ページにアクセスします。- 認証キーがない場合は、

新規API認証キー作成ボタンをクリックします。

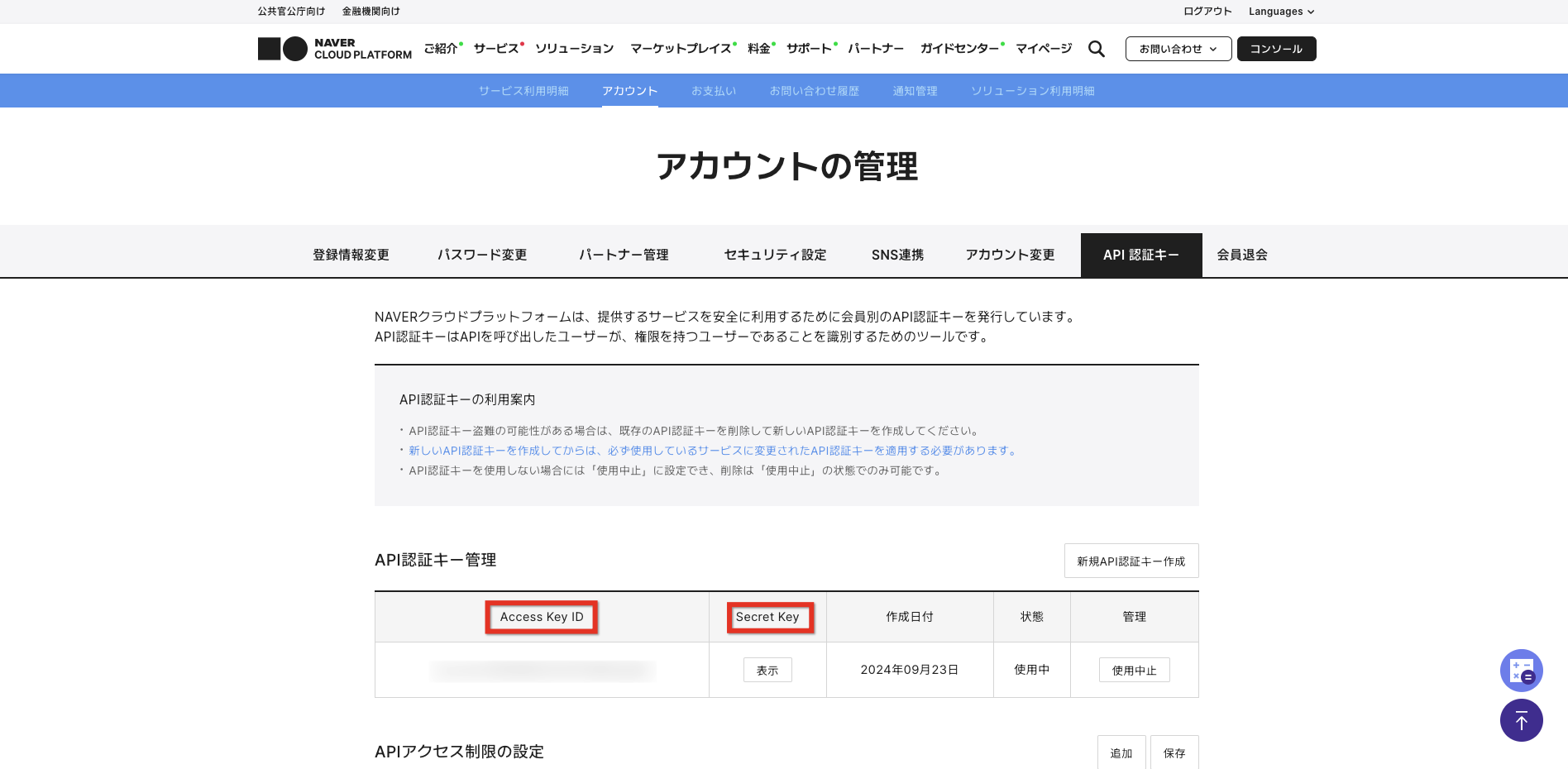

Access Key IDをコピーしてクラウドスタジオに貼り付けます。Secret Keyを作成し、CloudStudio に貼り付けます。

すべての権限を持つメインアカウントではなく、サブアカウントで API 認証キーを発行し、認証キーの流出に備えて定期的に交換することをお勧めします。

API 認証キーを使用しなかったり、盗用が疑われる場合でも、セキュリティのために発行した 認証キーを中止または削除することをお勧めします。

API 認証キーを新たに作成した後も、使用中だったサービスを正常に利用するためには、 変更されたAPI認証キーを適用する必要があります。

AWS クレデンシャル登録する

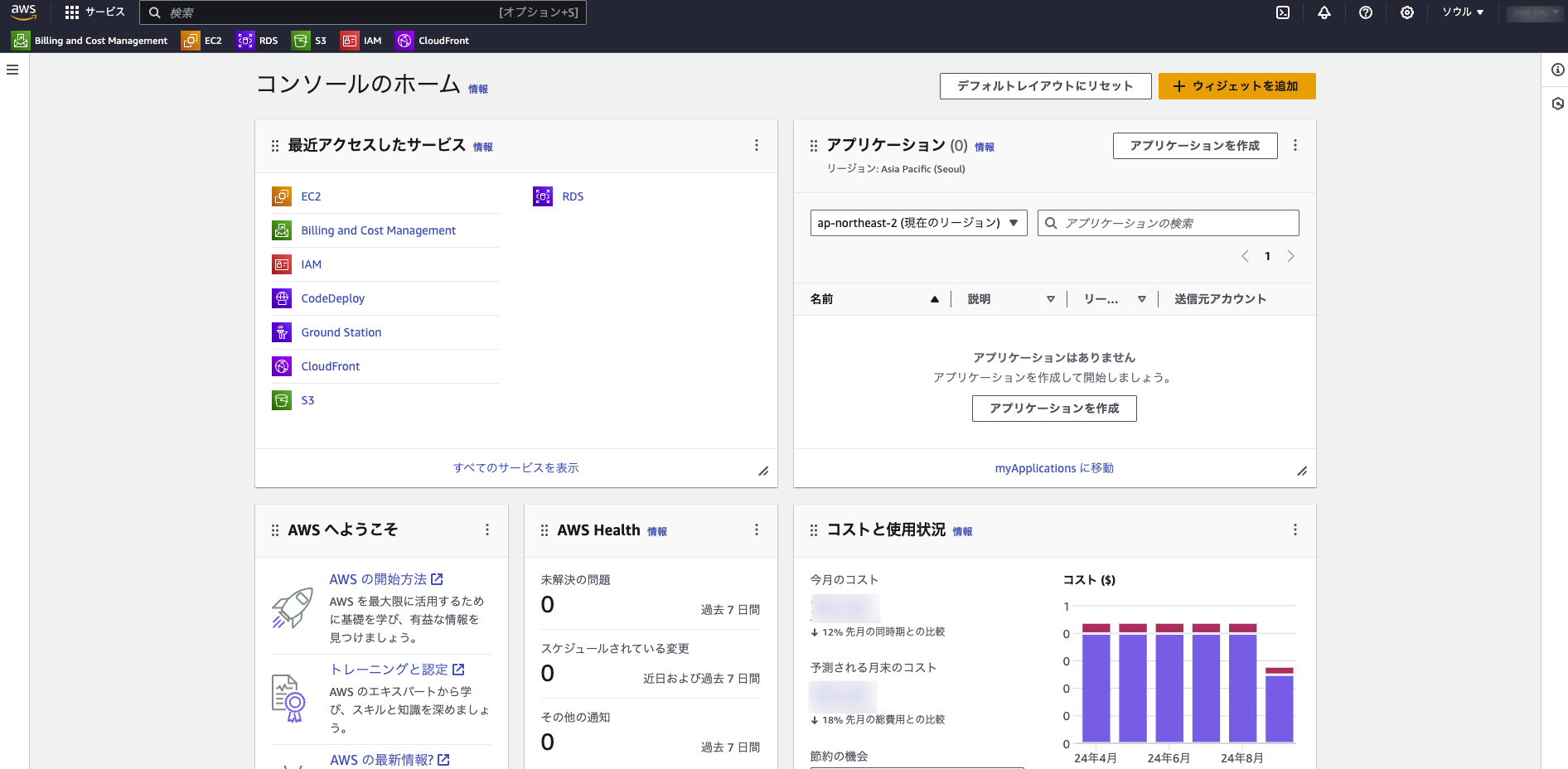

- https://console.aws.amazon.com/iam/ で

IAMにログインしてコンソールを開きます。

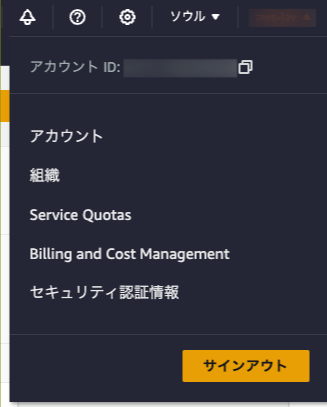

- コンソールホームで右上の

マイアカウントをクリックし、セキュリティ資格証明を選択します。

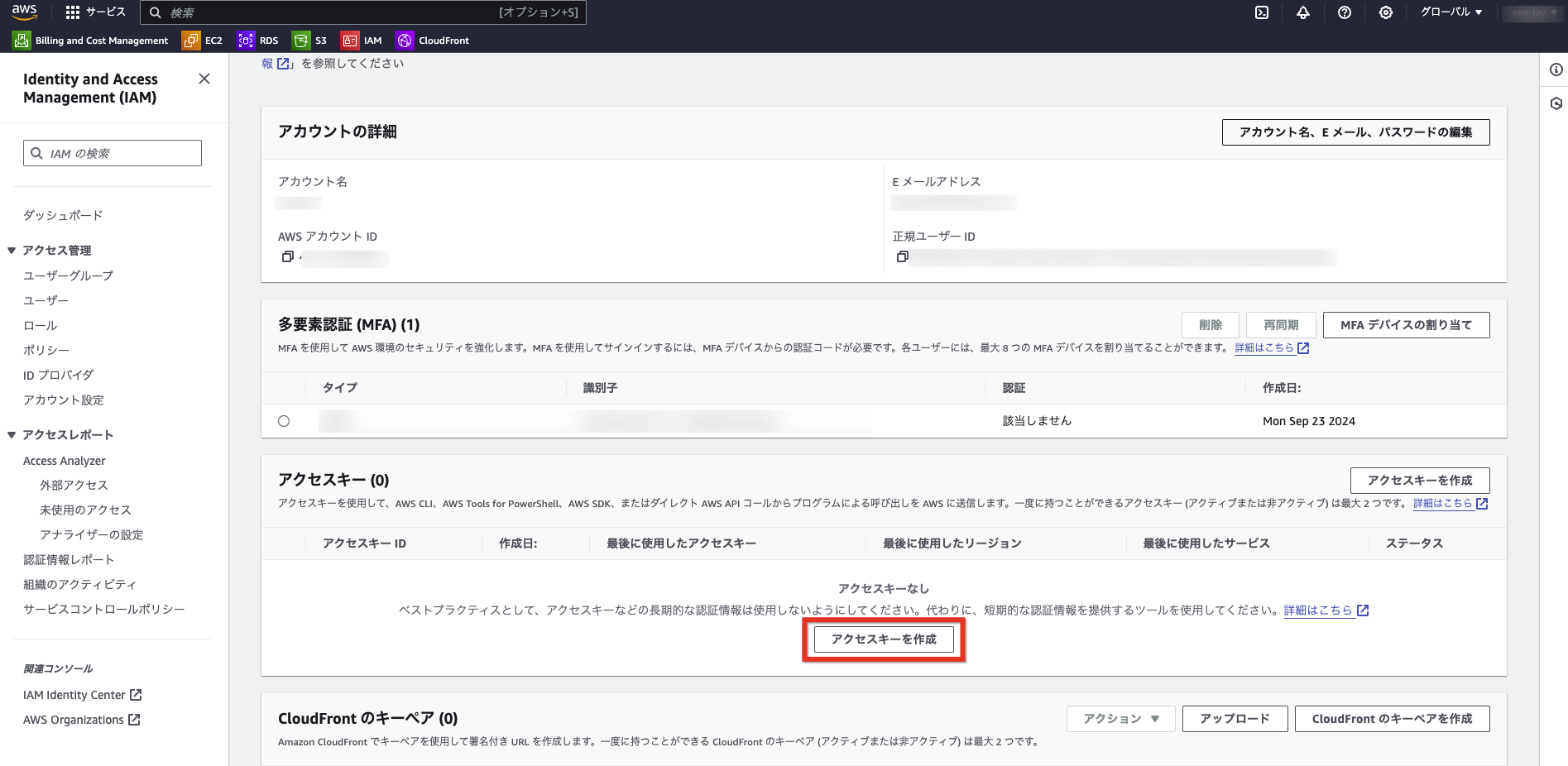

アクセスキーをクリックします。新しいアクセス キーを作成をクリックします。

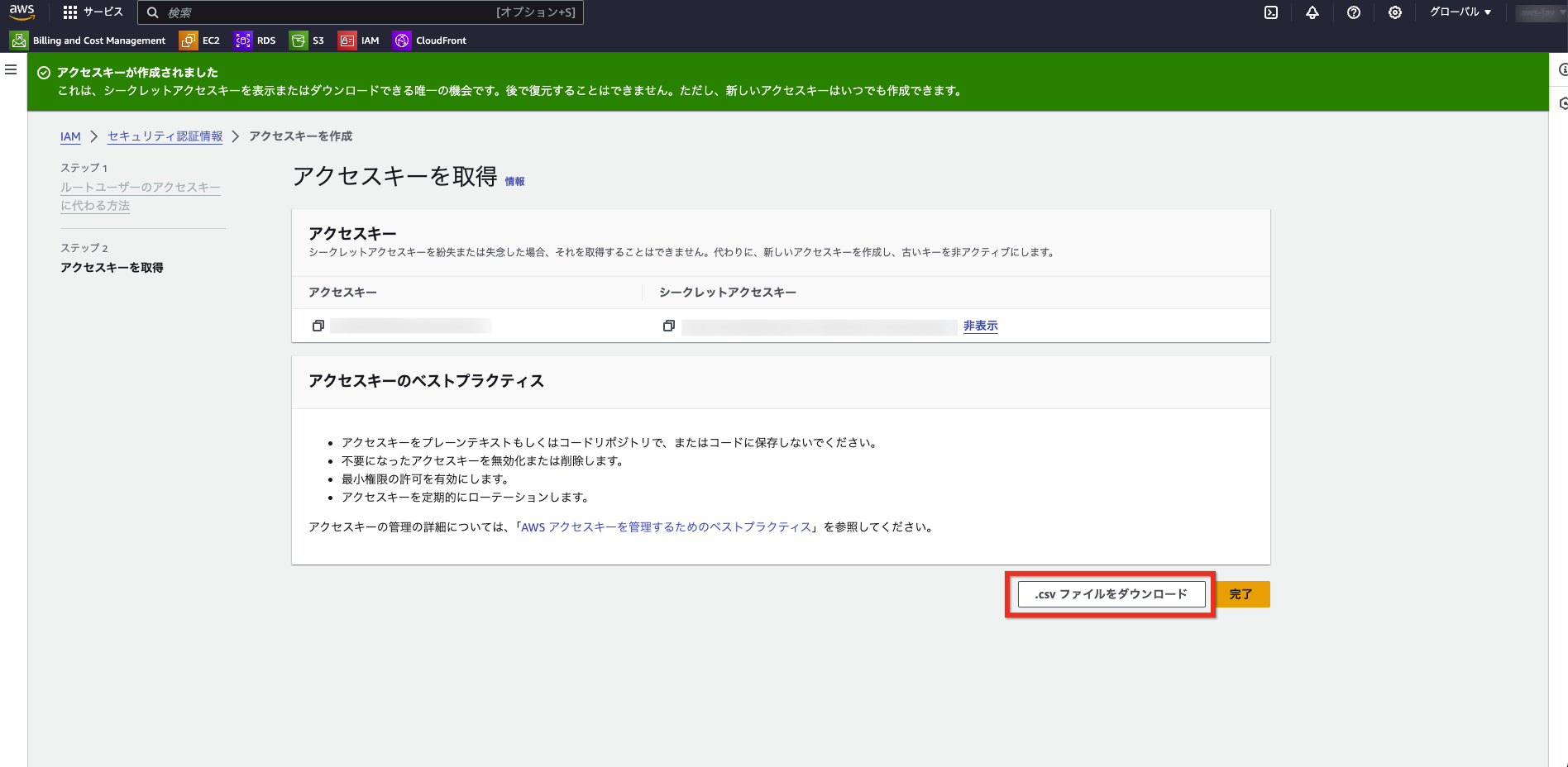

アクセスキー表示をクリックするか、エクセルファイルをダウンロードしてキーを確認します。

新しいアクセスキー ID とセキュリティアクセスキーが含まれたキーファイルを最初にキーを生成する時にダウンロードしないと、セキュリティアクセスキーを再読み込むことができません。