Erstellung und Registrierung von Berechtigungsnachweisen

Erstellung und Registrierung von Berechtigungsnachweisen

Um Berechtigungsnachweise in Cloud Studio zu registrieren, müssen diese auf den jeweiligen CSP-Seiten erstellt werden.

Die Registrierung von Berechtigungsnachweisen kann sowohl auf der Hauptseite als auch auf der Canvas-Seite erfolgen.

Der Grund, warum Berechtigungsnachweise im Voraus registriert werden müssen, ist, dass diese Informationen später für die Bereitstellung des Canvas und das Abrufen bestehender Infrastrukturen benötigt werden.

Was ist ein Berechtigungsnachweis?

Es handelt sich um verschlüsselte Informationen wie Benutzeranmeldeinformationen und persönliche Daten.

Azure-Berechtigungsnachweis registrieren

Wenn Sie auf das 🔗-Link-Symbol neben jedem Feld klicken, werden Sie zu den Azure-Dokumentationen weitergeleitet.

Füllen Sie die Felder basierend auf den Informationen aus den Dokumentationen aus.

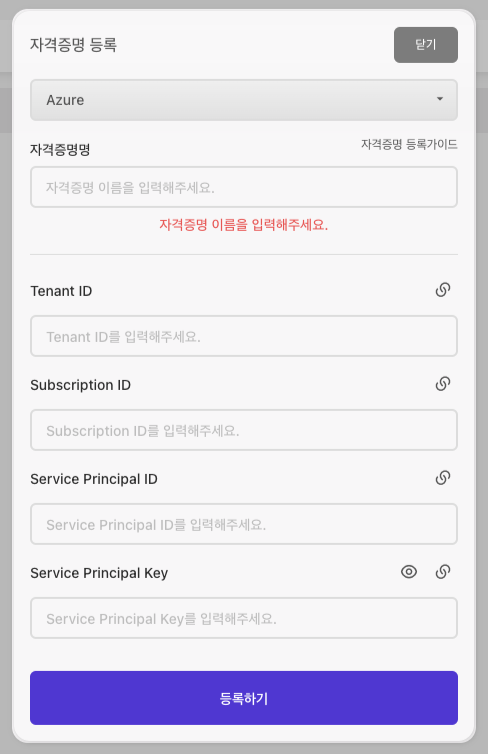

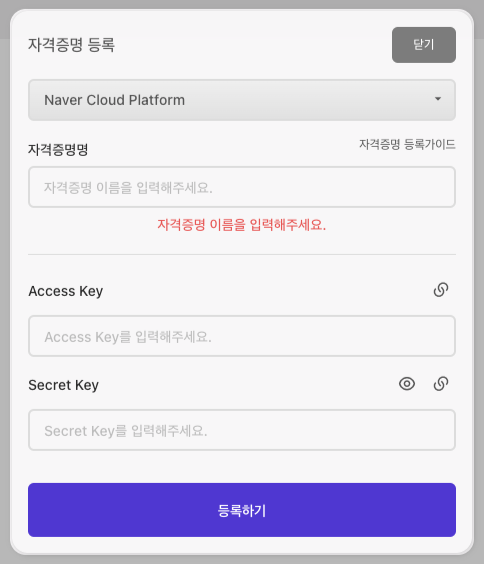

- Klicken Sie auf die Schaltfläche

Berechtigungsnachweis registrierenunterMeine Informationen - Berechtigungsnachweisverwaltung. - Wählen Sie Azure aus.

- Geben Sie einen Namen für den Berechtigungsnachweis ein.

- Der Name muss mit einem englischen Buchstaben beginnen.

- Es dürfen keine Sonderzeichen außer Zahlen/Unterstrichen/Bindestrichen verwendet werden.

- Der Name muss zwischen 4 und 20 Zeichen lang sein.

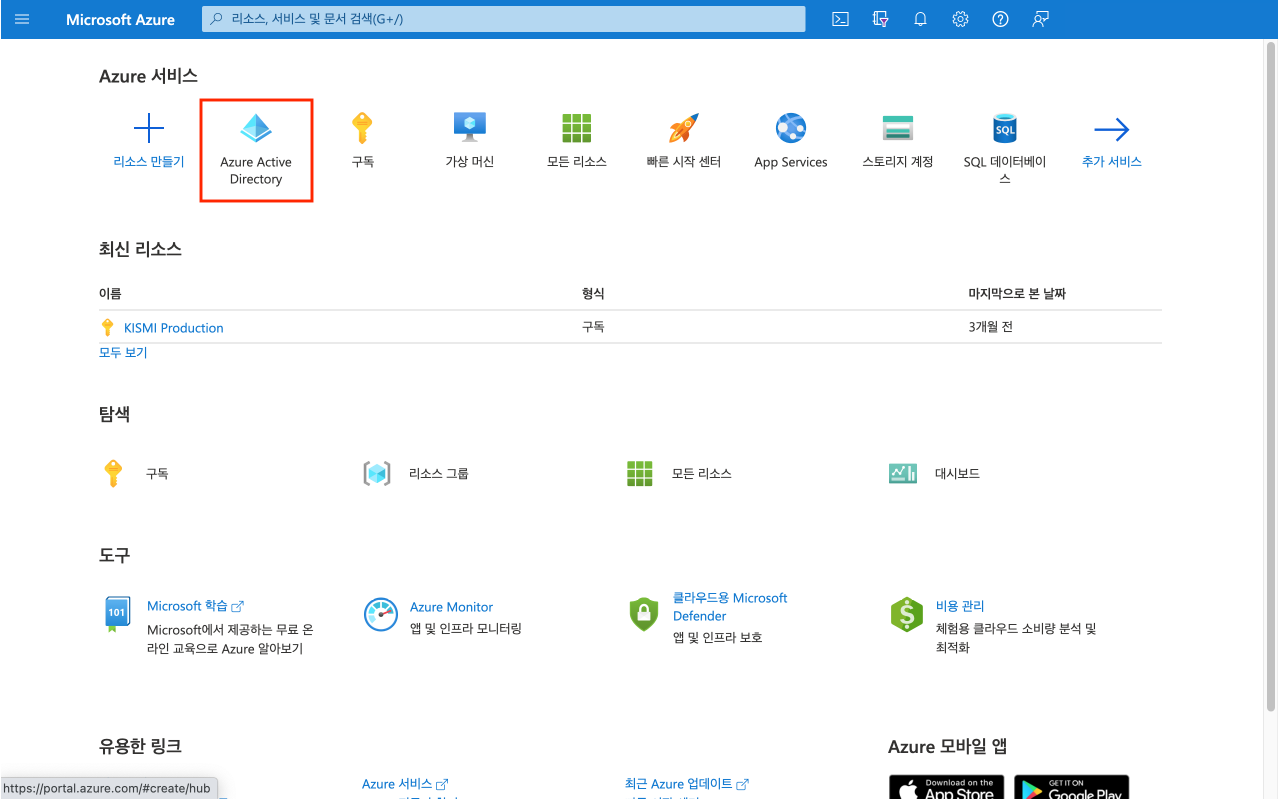

- Melden Sie sich nach dem Zugriff auf das

Azure-Portalan. https://azure.microsoft.com/ko-kr/get-started/azure-portal/ - Klicken Sie auf

Azure Active Directory.

- Klicken Sie auf

App-Registrierungen > Neue Registrierung. - Geben Sie auf der Seite zur Registrierung der Anwendung die

Registrierungsinformationenfür die Anwendung ein.

- Geben Sie einen Namen für die Anwendung ein (z. B. AspNetCore-WebApp). Dieser Name kann den Benutzern der App angezeigt werden und später geändert werden.

- Wählen Sie den unterstützten Kontotyp für die Anwendung aus.

- Fügen Sie für die Weiterleitungs-URI das Format und das URI-Ziel der Anwendung hinzu, das die Antwort des Tokens nach erfolgreicher Authentifizierung empfangen soll, z. B. https://localhost:44321.

- Wählen Sie Registrieren aus.

- Wählen Sie unter Verwaltung

Authentifizierungund fügen Sie die folgenden Informationen hinzu.

- Fügen Sie im Webbereich die Weiterleitungs-URI https://localhost:44321/signin-oidc hinzu.

- Geben Sie unter Front Channel Logout URL https://localhost:44321/signout-oidc ein.

- Wählen Sie im Implicit Grant und Hybrid Flow ID-Token aus.

- Wählen Sie Speichern aus.

- Der Besitzer der registrierten App muss Berechtigungen vergeben, damit andere Benutzer auf die registrierte App zugreifen können. Klicken Sie auf die zuvor erstellte App, um die Rollen zuzuweisen.

- 9-1. Klicken Sie auf Zugriffssteuerung (IAM). Das folgende Beispiel zeigt die Seite zur Zugriffssteuerung (IAM) für eine Ressourcengruppe.

- 9-2. Klicken Sie auf die Registerkarte Rollen zuweisen, um die Rollenzuweisungen im entsprechenden Bereich zu überprüfen.

- 9-3. Klicken Sie auf Hinzufügen > Rolle zuweisen.

- 9-4. Wählen Sie im Bereich Rolle die Rolle aus, die Sie verwenden möchten.

- 9-5. Klicken Sie auf Anzeigen in der Detailspalte, um weitere Informationen zur Rolle anzuzeigen.

- 9-6. Klicken Sie auf Weiter.

- 9-7. Wählen Sie auf der Registerkarte Mitglieder Benutzer, Gruppen oder Dienstprinzipale aus, um die ausgewählte Rolle einem oder mehreren Azure AD-Benutzern, Gruppen oder Dienstprinzipalen (Anwendungen) zuzuweisen.

- 9-8. Klicken Sie auf Mitglieder auswählen.

- 9-9. Suchen Sie nach Benutzern, Gruppen oder Dienstprinzipalen und wählen Sie sie aus.

- 9-10. Klicken Sie auf Auswählen, um Benutzer, Gruppen oder Dienstprinzipale zur Mitgliederliste hinzuzufügen.

- 9-11. Wählen Sie eine Verwaltungs-ID aus, um die ausgewählte Rolle einer oder mehrerer Verwaltungs-IDs zuzuweisen.

- 9-12. Klicken Sie auf Mitglieder auswählen.

- 9-13. Wählen Sie im Auswahlfenster für die Verwaltungs-ID aus, ob es sich um eine von einem Benutzer zugewiesene oder von einem System zugewiesene Verwaltungs-ID handelt.

- 9-14. Suchen Sie die Verwaltungs-ID und wählen Sie sie aus.

- 9-15. Klicken Sie auf Auswählen, um die Verwaltungs-ID zur Mitgliederliste hinzuzufügen, und klicken Sie dann auf Weiter.

- 9-16. Klicken Sie auf Überprüfen + Zuweisen, um die Rolle zuzuweisen. Nach einigen Minuten wird die Rolle dem Sicherheitsobjekt im ausgewählten Bereich zugewiesen.

- 9-17. Wenn die Beschreibung für die Rollen-Zuweisung nicht angezeigt wird, klicken Sie auf Spalte bearbeiten, um die Beschreibungsspalte hinzuzufügen.

Verwenden Sie das Azure-Portal, um Azure-Rollen zuzuweisen. Detaillierte Anweisungen finden Sie unter dem folgenden Link. https://learn.microsoft.com/ko-kr/azure/role-based-access-control/role-assignments-portal

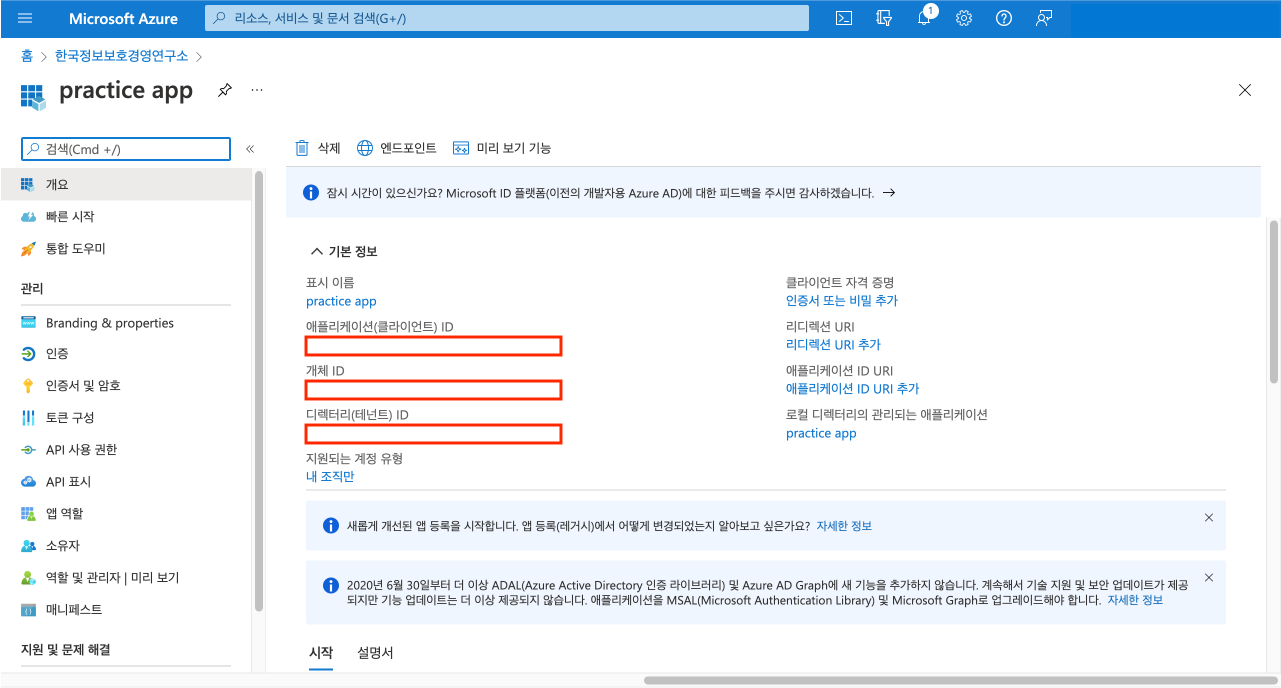

- Geben Sie die

Verzeichnis (Mandanten) IDin das FeldTenant IDvon Cloud Studio ein. Geben Sie dieAnwendungs (Client) IDin das FeldService Principal IDvon Cloud Studio ein.

11. Klicken Sie in der linken Seitenleiste auf `Zertifikate und Geheimnisse`. 12. Klicken Sie auf `Neues Client-Geheimnis`. 13. Geben Sie eine kurze Beschreibung für den Schlüssel ein und wählen Sie die Ablaufzeit aus. Klicken Sie anschließend auf `Hinzufügen`. 14. Kopieren Sie den generierten Wert und fügen Sie ihn in das Feld Service Principal Key von Cloud Studio ein.

Der generierte Service Principal Key ist nach dem Aktualisieren der Seite nicht mehr sichtbar. Es wird empfohlen, ihn sofort zu notieren. Falls der Schlüssel verloren geht, kann er erneut erstellt werden, aber dies wird nicht empfohlen.

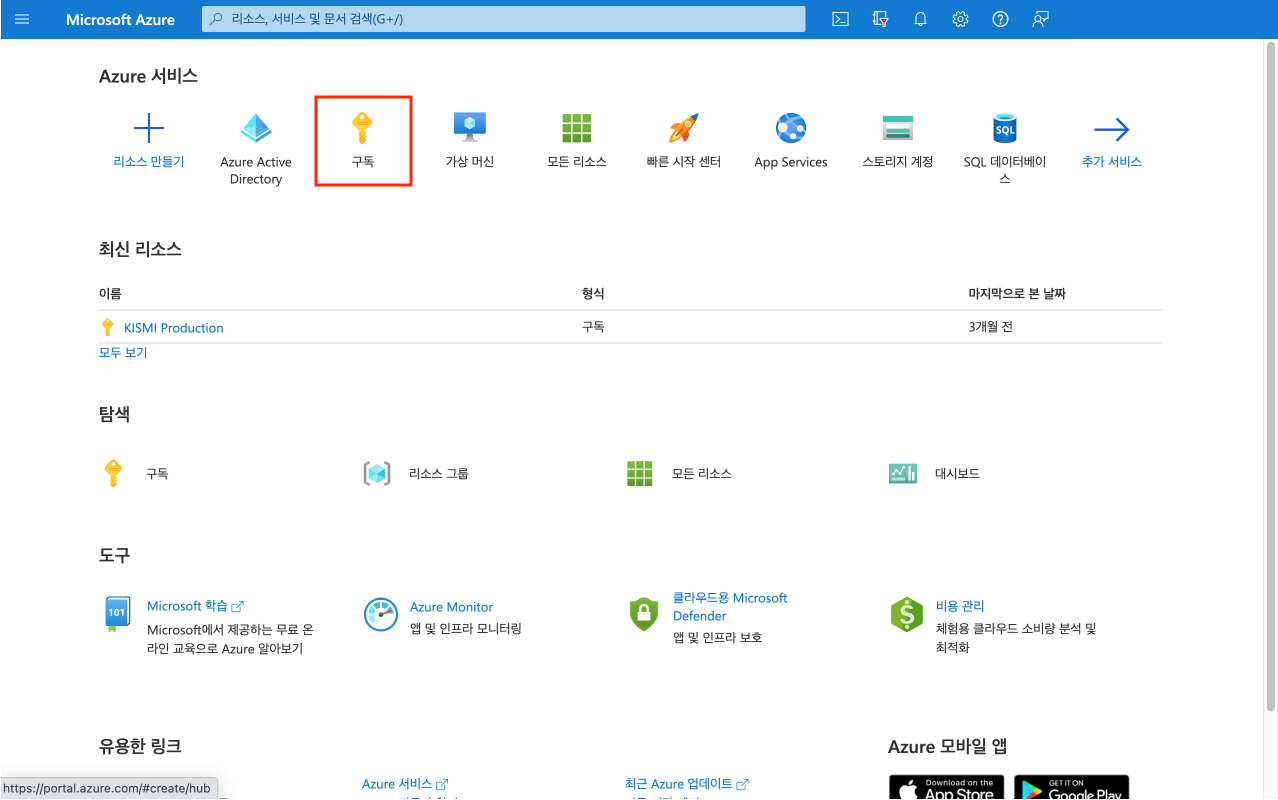

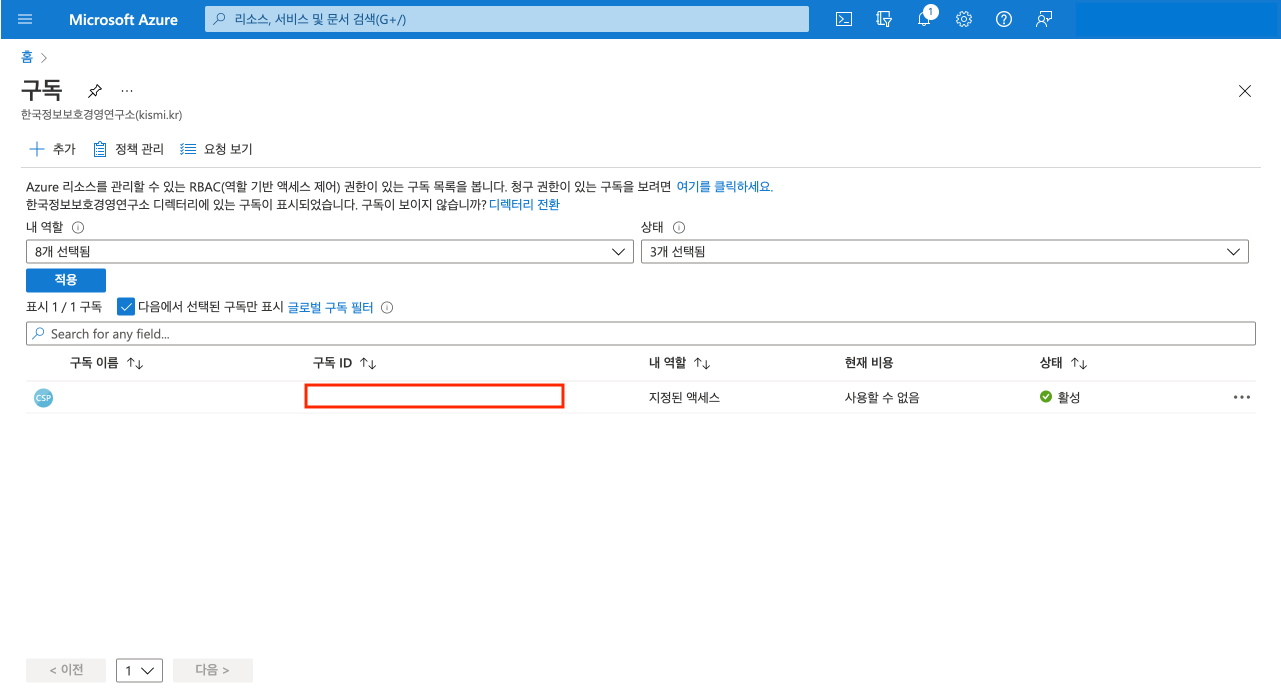

- Kehren Sie zur

Startseitedes Azure-Portals zurück und klicken Sie aufAbonnements.

- Geben Sie die

Abonnement-IDin das FeldSubscription IDvon Cloud Studio ein.

- Klicken Sie auf

Registrieren.

Wie Sie Anmeldeinformationen mit der Azure CLI registrieren, finden Sie im folgenden Link.

https://docs.microsoft.com/ko-kr/cli/azure/what-is-azure-cli

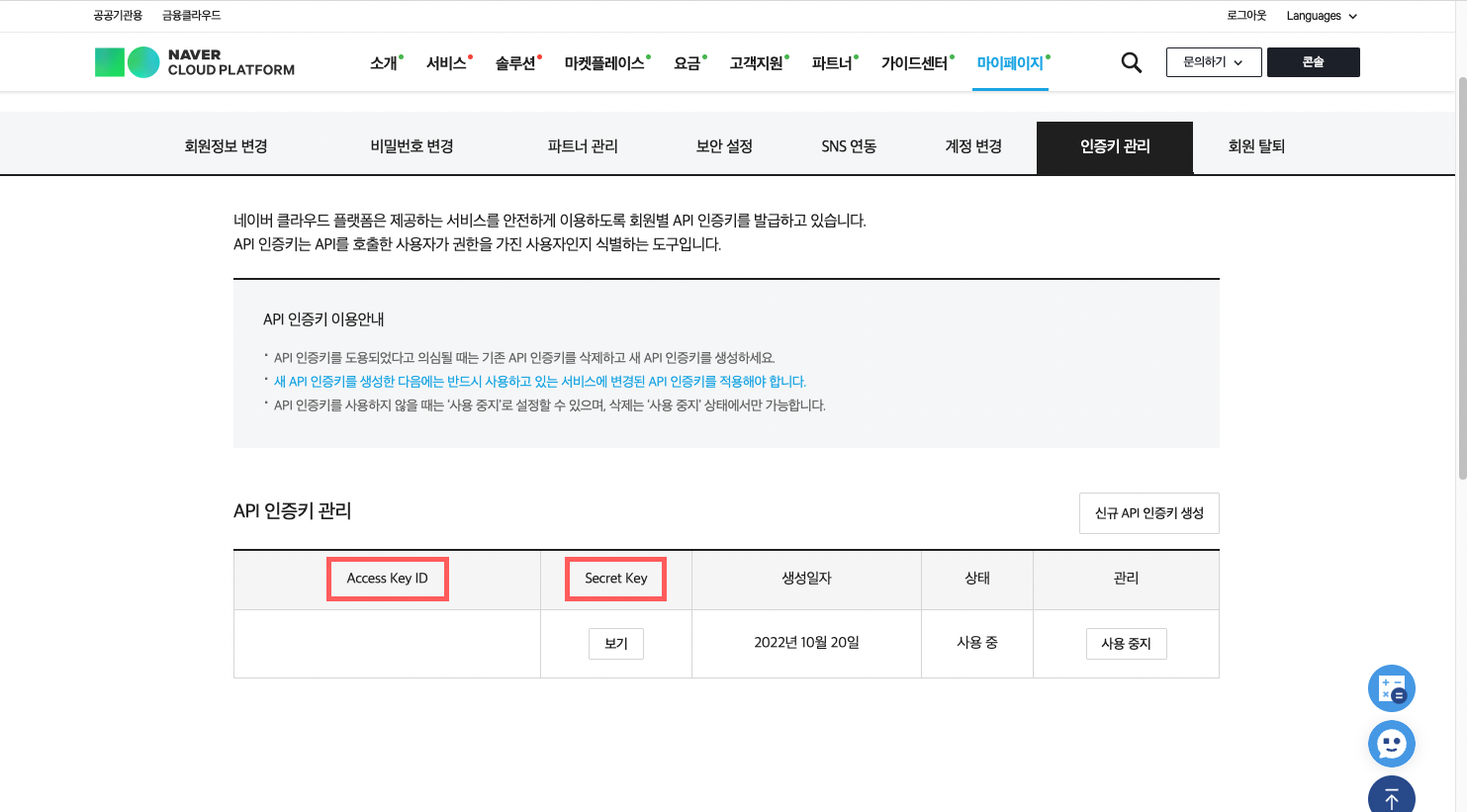

Registrierung von NCloud-Anmeldeinformationen

Um mit Cloud Studio auf die NAVER Cloud Platform bereitzustellen, benötigen Sie die API-Zugangsschlüssel Access Key und Secret Key der NAVER Cloud Platform.

Der API-Schlüssel dient zur Identifikation, ob der Benutzer, der die API aufruft, autorisiert ist.

- Geben Sie den Namen der

Anmeldeinformationenein. - Registrieren Sie sich im [NAVER Cloud Platform Portal], um API-Schlüssel zu erstellen(https://www.ncloud.com/).

Wie Sie sich für die NAVER Cloud Platform registrieren, erfahren Sie hier.

- Klicken Sie auf

Nutzung beantragenauf der NCP-Website. Beachten Sie, dass eineZahlungsmethodehinterlegt sein muss, um API-Schlüssel zu erhalten.

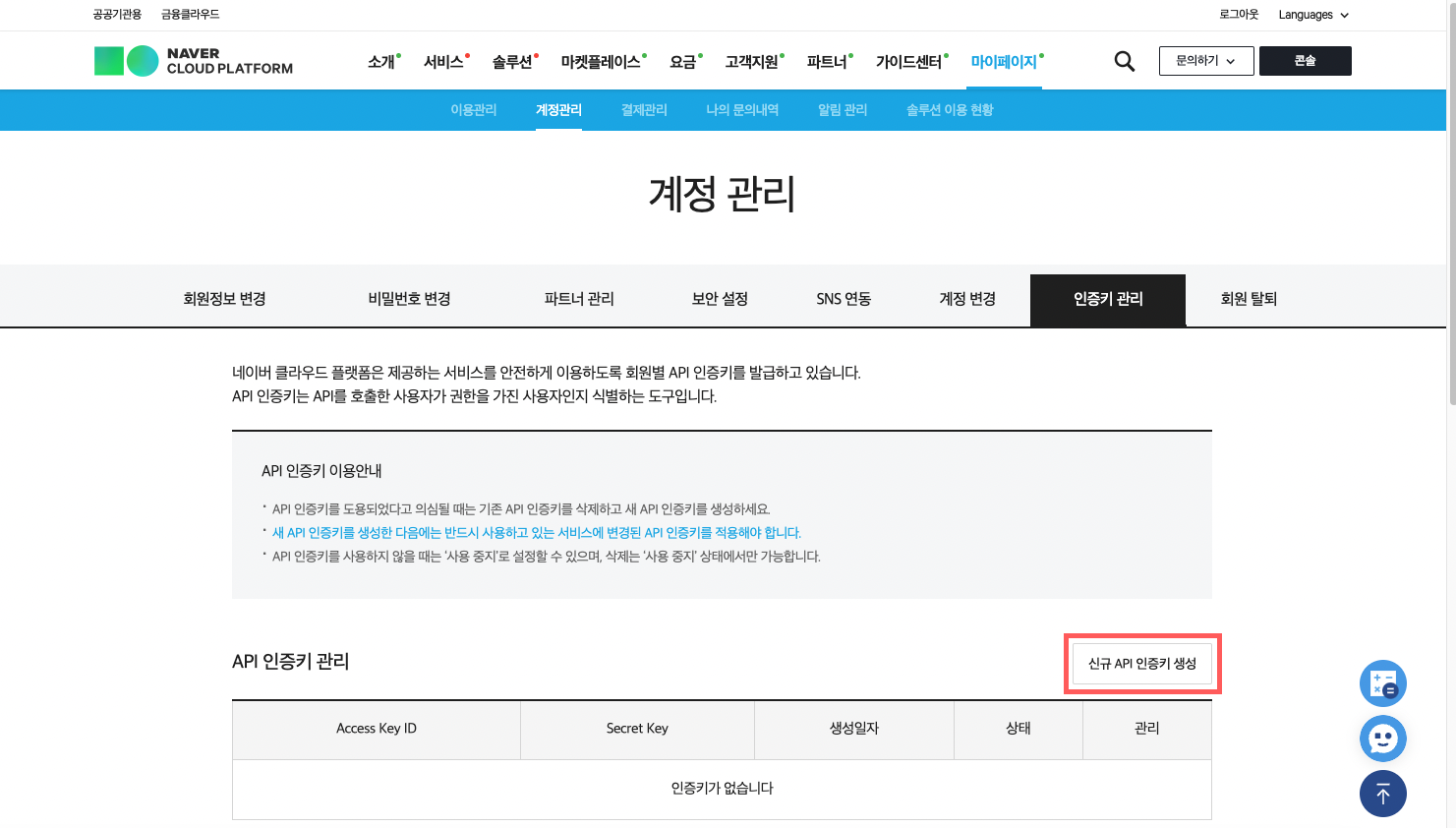

- Gehen Sie zu

Portal > Meine Seite > Kontoverwaltung > API-Schlüsselverwaltung. - Falls noch kein API-Schlüssel vorhanden ist, klicken Sie auf Neuen

API-Schlüssel erstellen.

- Kopieren Sie die

Access Key IDund fügen Sie sie in Cloud Studio ein. - Erstellen Sie den

Secret Keyund fügen Sie ihn in Cloud Studio ein.

Es wird empfohlen, API-Schlüssel nicht mit dem Hauptkonto, das über alle Berechtigungen verfügt, sondern mit einem Unterkonto zu erstellen und regelmäßig zu erneuern, um einem möglichen Schlüsselverlust vorzubeugen.

Falls API-Schlüssel nicht mehr benötigt oder ein Missbrauch vermutet wird, sollten sie aus Sicherheitsgründen deaktiviert oder gelöscht werden.

Nach der Erstellung eines neuen API-Schlüssels muss der aktualisierte API-Schlüssel angewendet werden, um bestehende Dienste weiterhin nutzen zu können.

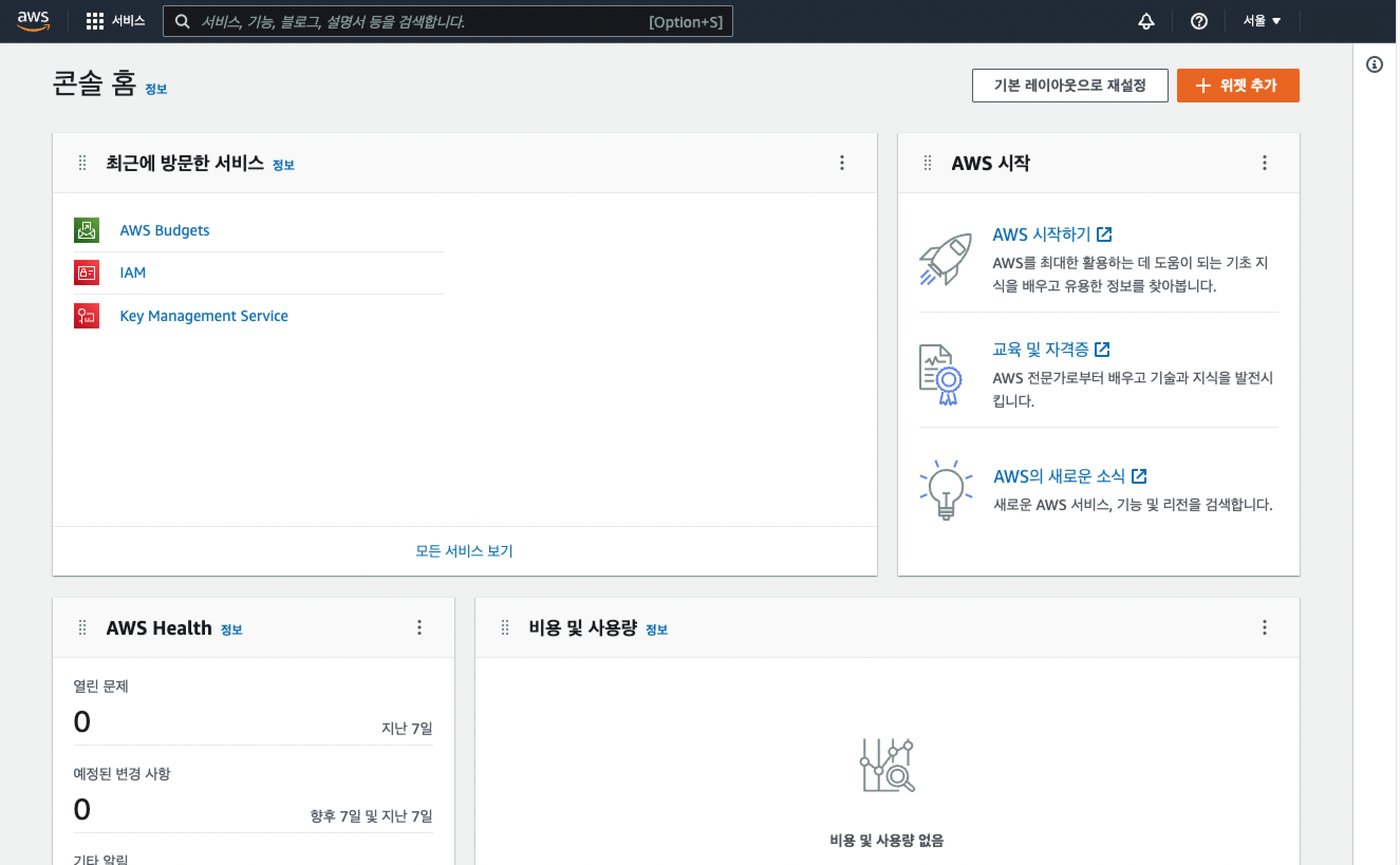

Registrierung von AWS-Anmeldeinformationen

- Melden Sie sich unter https://console.aws.amazon.com/iam/ bei

IAMan und öffnen Sie die Konsole.

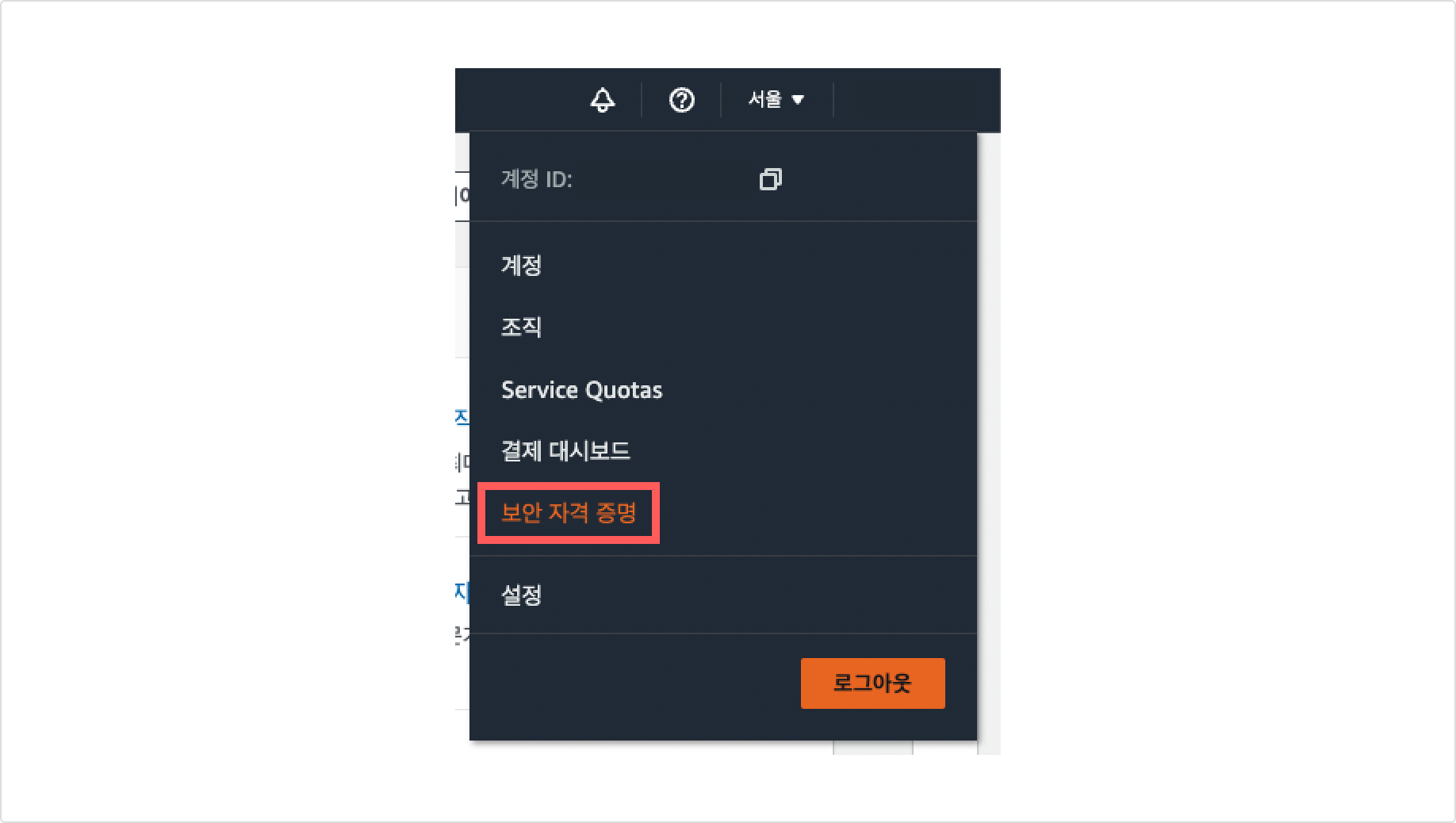

- Klicken Sie oben rechts auf

Mein Kontound wählen SieSicherheitsanmeldeinformationen.

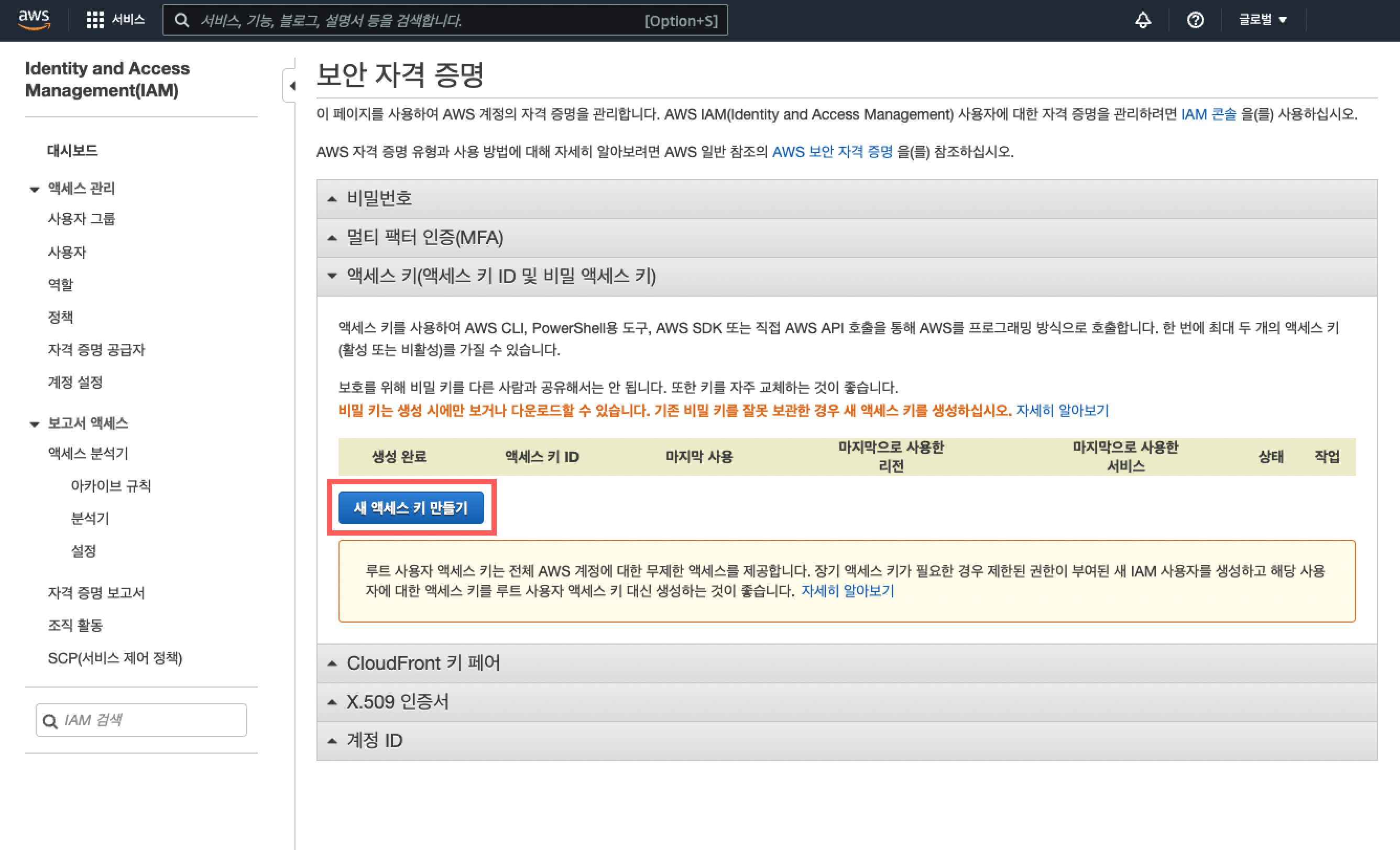

- Klicken Sie auf

Zugriffsschlüssel. - Klicken Sie auf

Neuen Zugriffsschlüssel erstellen.

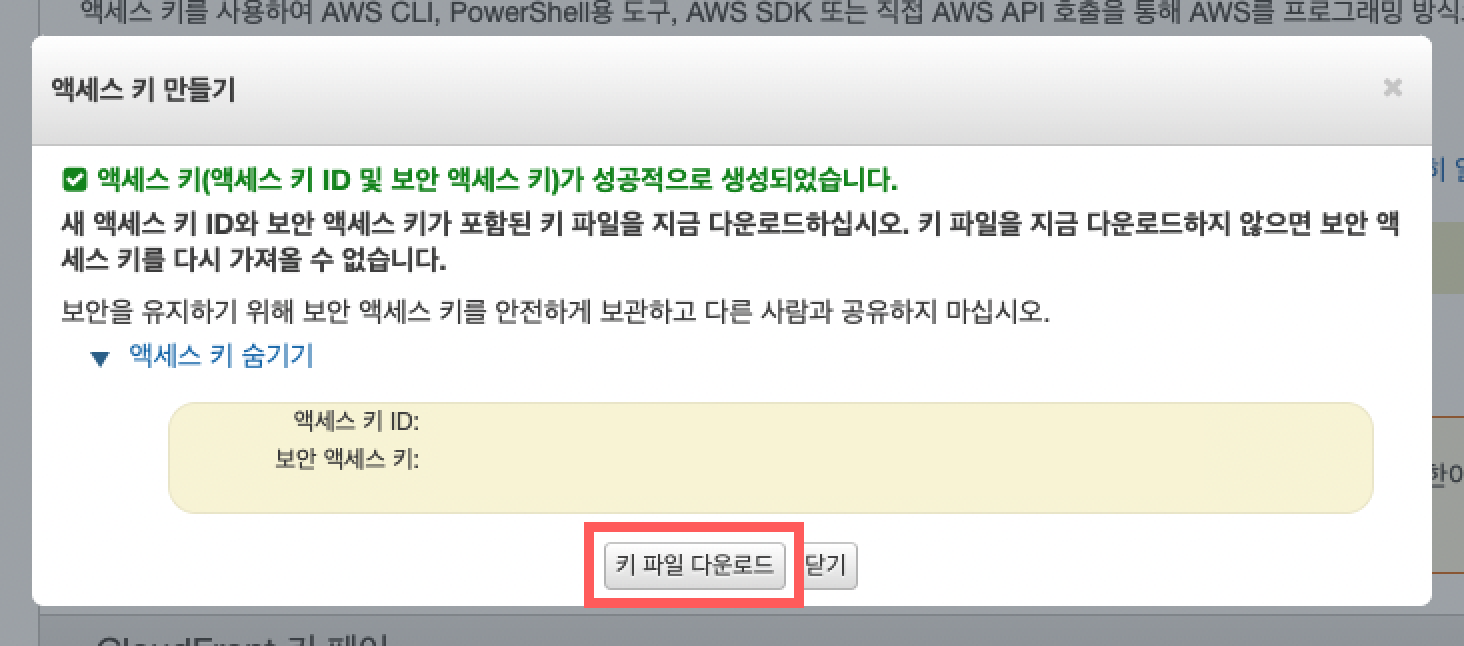

- Klicken Sie auf

Zugriffsschlüssel anzeigenoder laden Sie die Excel-Datei herunter, um den Schlüssel einzusehen.

Wenn die Schlüsseldatei mit der neuen Zugriffsschlüssel-ID und dem geheimen Zugriffsschlüssel beim ersten Erstellen des Schlüssels nicht heruntergeladen wird, kann der geheime Zugriffsschlüssel später nicht erneut abgerufen werden.