Crear y registrar credenciales

Crear y registrar credenciales

Para registrar credenciales en Cloud Studio, primero debes crearlas en la página de cada CSP.

El registro de credenciales se puede hacer desde la página principal o desde la página del canvas.

Registrar las credenciales por adelantado es necesario porque se requerirán al momento de desplegar un canvas o importar infraestructura existente.

¿Qué son las credenciales?

Son datos cifrados relacionados con información personal como los datos de acceso del usuario.

Registrar credenciales de Azure

Si haces clic en el icono de enlace 🔗 junto a cada campo, serás redirigido a la documentación de Azure.

Usa esta referencia para completar los campos.

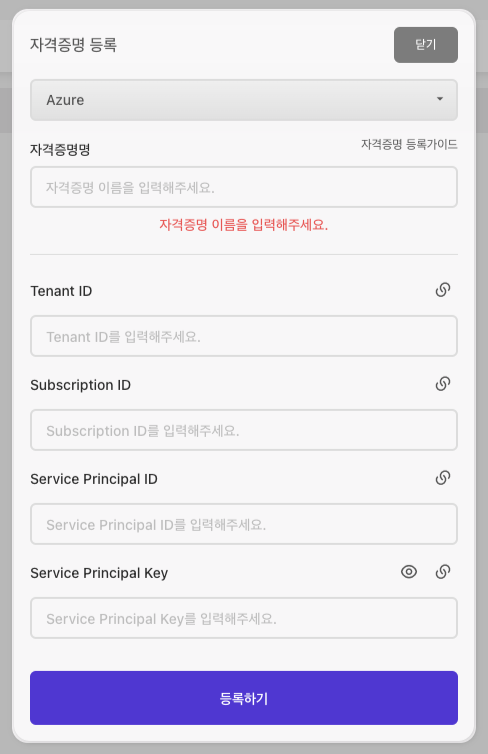

- En

Mi información - Gestión de credenciales, haz clic en el botónRegistrar credencial. - Selecciona azure.

- Ingresa el nombre de la credencial.

- Debe comenzar con una letra en inglés.

- No se permiten caracteres especiales excepto números, guiones bajos (_) y guiones (-).

- Debe tener entre 4 y 20 caracteres.

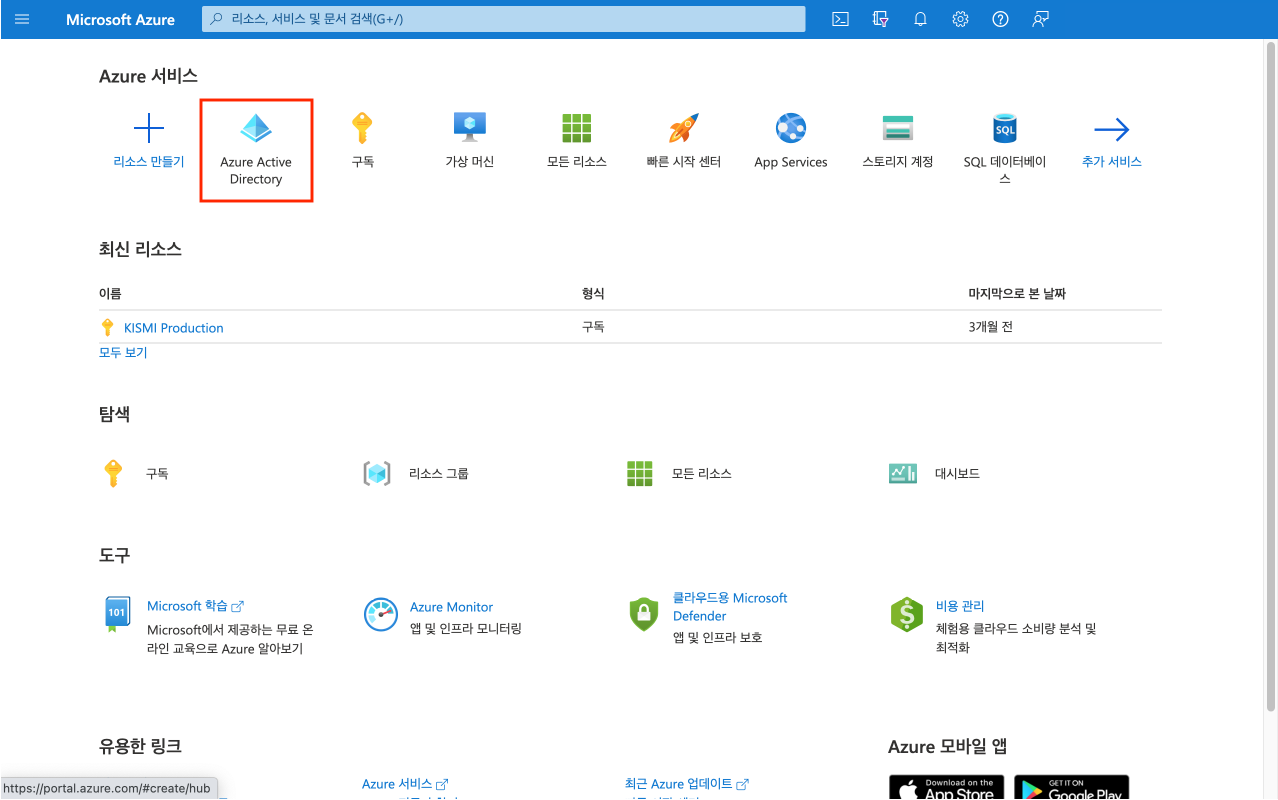

- Accede al

Azure Portale inicia sesión. https://azure.microsoft.com/ko-kr/get-started/azure-portal/ - Haz clic en

Azure Active Directory.

- Haz clic en

Registrar aplicación > Nueva inscripción. - Cuando se muestre la página de registro de la aplicación, introduce la

información de registrode la aplicación.

- Introduce un nombre para la aplicación (por ejemplo: AspNetCore-WebApp). Este nombre puede ser visible para los usuarios de la app y se puede cambiar más adelante.

- Selecciona los tipos de cuenta compatibles con la aplicación.

- Para el URI de redirección, añade el tipo y URI de destino de la aplicación donde se recibirá la respuesta del token tras una autenticación exitosa. Por ejemplo: https://localhost:44321

- Selecciona Registrar.

- En Administración, selecciona

Autenticacióny añade la siguiente información:

- En la sección web, añade https://localhost:44321/signin-oidc como URI de redirección.

- En la URL de cierre de sesión del front-channel, introduce https://localhost:44321/signout-oidc

- En el flujo de autorización implícita e híbrida, selecciona el ID token.

- Selecciona Guardar.

- El propietario de la aplicación registrada debe asignar permisos de acceso para que otros usuarios puedan acceder a la aplicación registrada. Para asignar roles, haz clic en la app que acabas de crear.

- 9-1. Haz clic en Control de acceso (IAM). A continuación se muestra un ejemplo de la página IAM para un grupo de recursos.

- 9-2. Haz clic en la pestaña Asignación de roles para ver las asignaciones dentro del alcance correspondiente.

- 9-3. Haz clic en Agregar > Agregar asignación de rol.

- 9-4. En la pestaña Rol, selecciona el rol que deseas usar.

- 9-5. En la columna Detalles, haz clic en Ver para consultar más información sobre el rol.

- 9-6. Haz clic en Siguiente.

- 9-7. En la pestaña Miembros, selecciona Usuario, Grupo o Principal de servicio para asignar el rol seleccionado a uno o más usuarios, grupos o principales de servicio de Azure AD (aplicación).

- 9-8. Haz clic en Seleccionar miembro.

- 9-9. Busca y selecciona el usuario, grupo o principal de servicio.

- 9-10. Haz clic en Seleccionar para añadir el usuario, grupo o principal de servicio a la lista de miembros.

- 9-11. Para asignar el rol a una o más identidades administradas, selecciona Identidad administrada.

- 9-12. Haz clic en Seleccionar miembro.

- 9-13. En la ventana de selección de identidad administrada, elige si el tipo es identidad administrada asignada por el usuario o asignada por el sistema.

- 9-14. Busca y selecciona la identidad administrada.

- 9-15. Haz clic en Seleccionar para añadir la identidad administrada a la lista de miembros y luego haz clic en Siguiente.

- 9-16. Haz clic en Revisar + Asignar para asignar el rol. Tras unos minutos, el rol será asignado al principal de seguridad en el ámbito seleccionado.

- 9-17. Si no se muestra la descripción de la asignación del rol,

Para obtener más detalles sobre cómo asignar roles de Azure usando el Azure Portal, consulta el siguiente enlace:

https://learn.microsoft.com/ko-kr/azure/role-based-access-control/role-assignments-portal

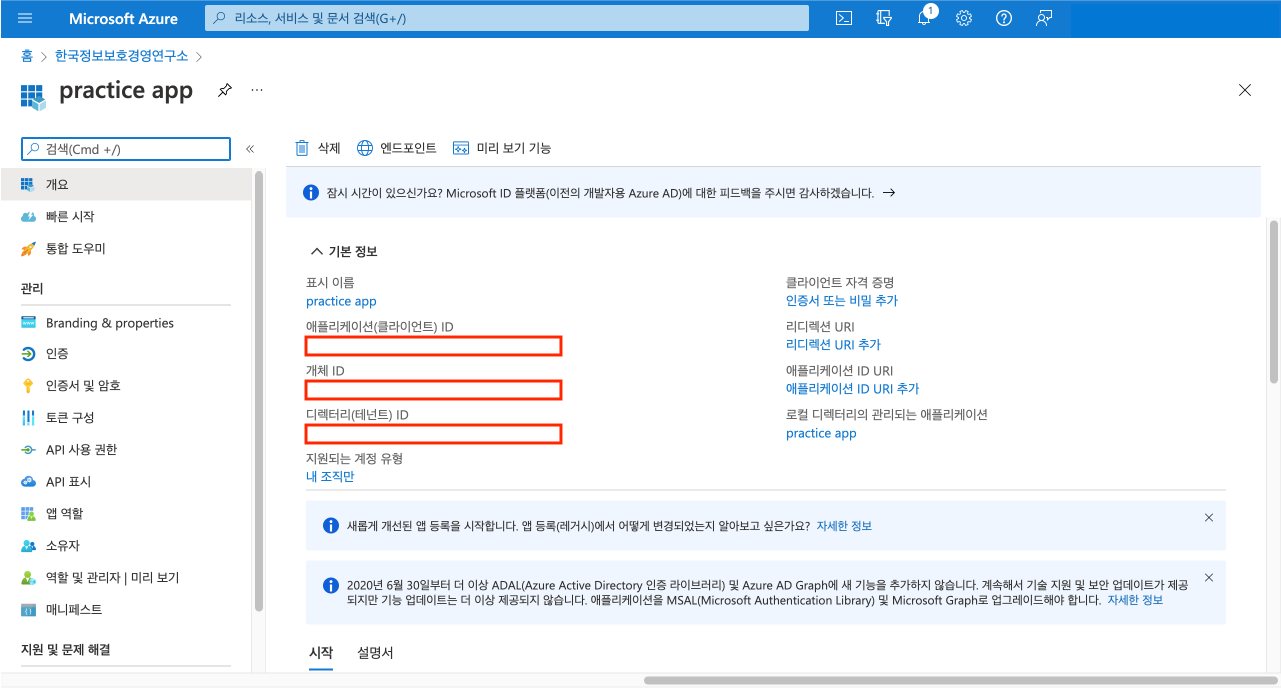

- Introduce el

ID del directorio (tenant)enTenant IDde Cloud Studio. Introduce elID de la aplicación (cliente)enService Principal IDde Cloud Studio.

11. En la barra lateral izquierda, haz clic en `Certificados y secretos`. 12. Haz clic en `Nuevo secreto de cliente`. 13. Introduce una breve descripción para la Key y selecciona el período de expiración. Una vez completado, haz clic en `Agregar`. 14. Copia el valor generado y pégalo en `Service Principal Key` de Cloud Studio.

Una vez que actualices la página, el Service Principal Key generado no podrá volver a verse. Se recomienda copiarlo inmediatamente. Si olvidas el valor de la Key, puedes generar una nueva, aunque no es lo más recomendable.

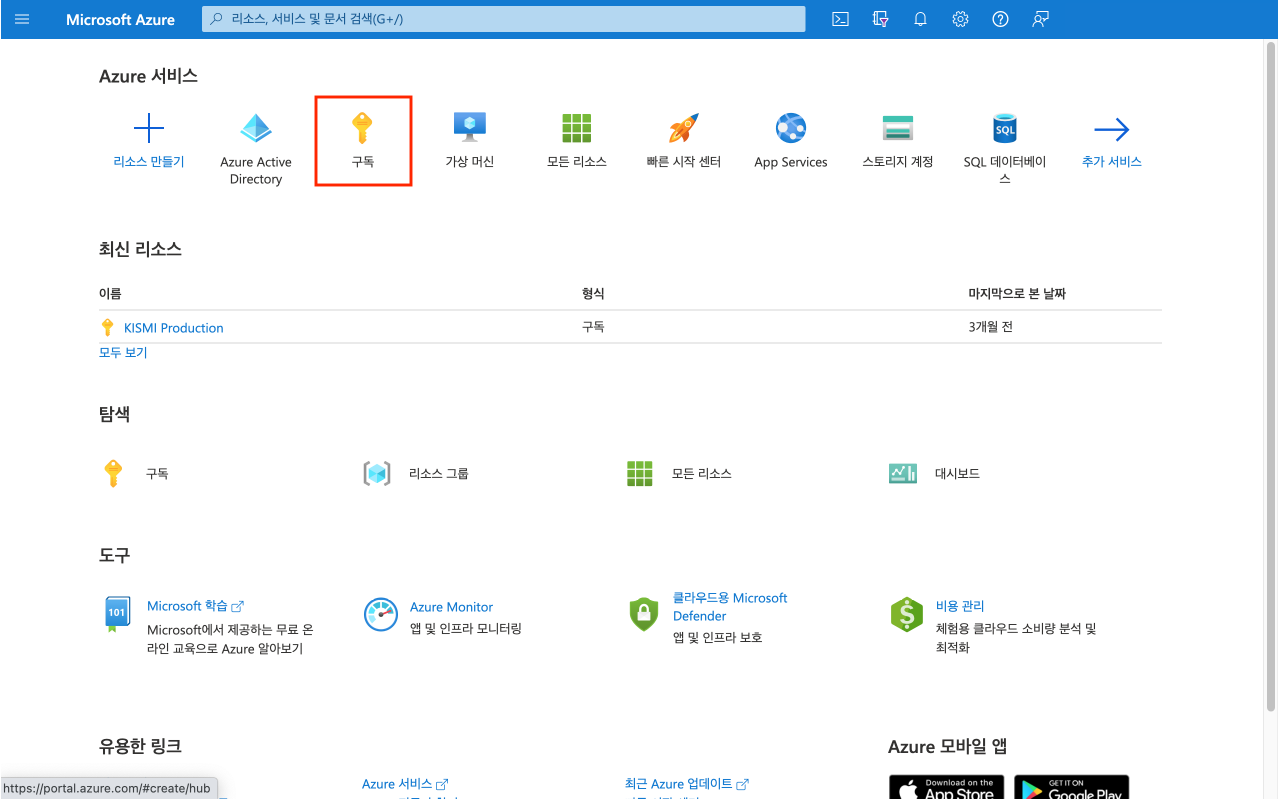

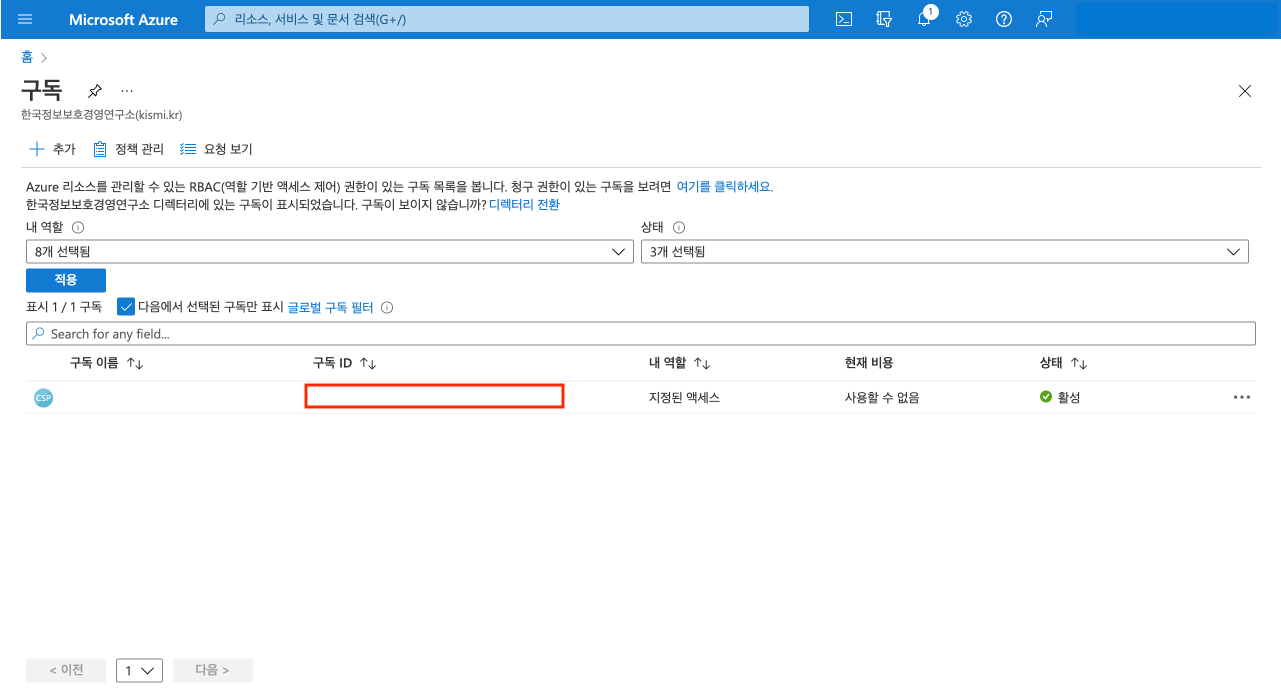

- Desde el

Iniciodel Azure Portal, haz clic enSuscripciones.

- Introduce el

ID de suscripciónenSubscription IDde Cloud Studio.

- Haz clic en

Registrar.

Para registrar credenciales usando Azure CLI, consulta el enlace siguiente:

https://docs.microsoft.com/ko-kr/cli/azure/what-is-azure-cli

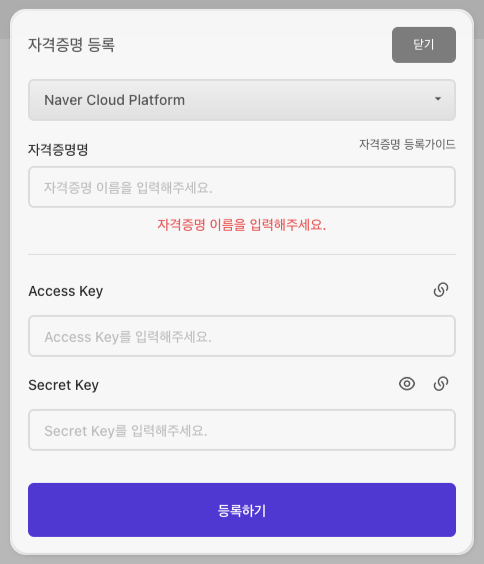

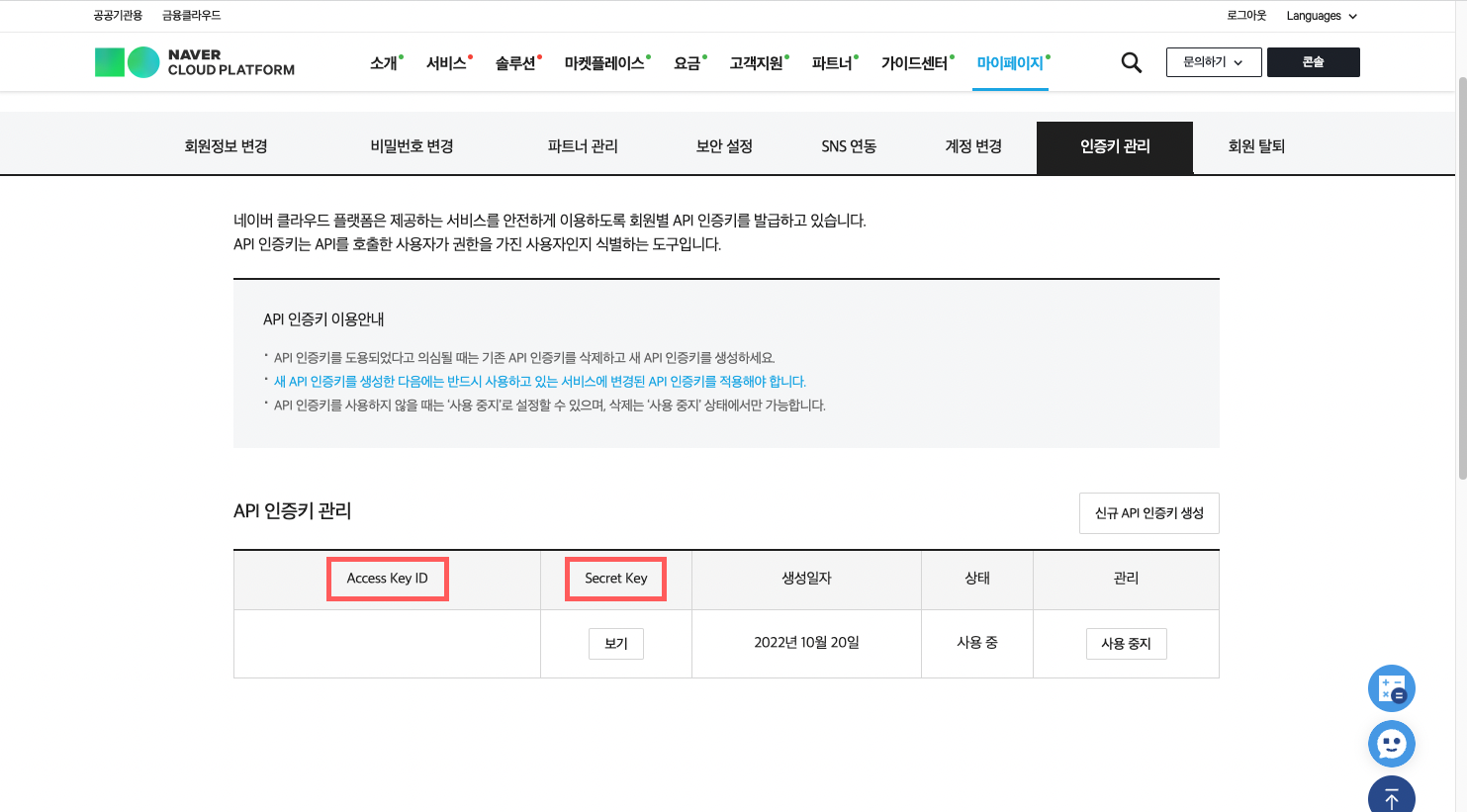

Registrar credenciales de NCloud

Para desplegar en NAVER Cloud Platform usando Cloud Studio, se necesitan las claves de autenticación API de NAVER Cloud Platform: Access key y Secret Key.

La clave de autenticación API es una herramienta para identificar si el usuario que realiza la llamada API tiene permisos autorizados.

- Introduce el

nombre de la credencial. - Para generar claves de autenticación, regístrate en el portal de NAVER Cloud Platform.

Para saber cómo registrarte en NAVER Cloud Platform, consulta aquí.

- En el sitio de NCP, haz clic en

Solicitar servicio. Debes registrar unmétodo de pagopara poder emitir claves de autenticación.*

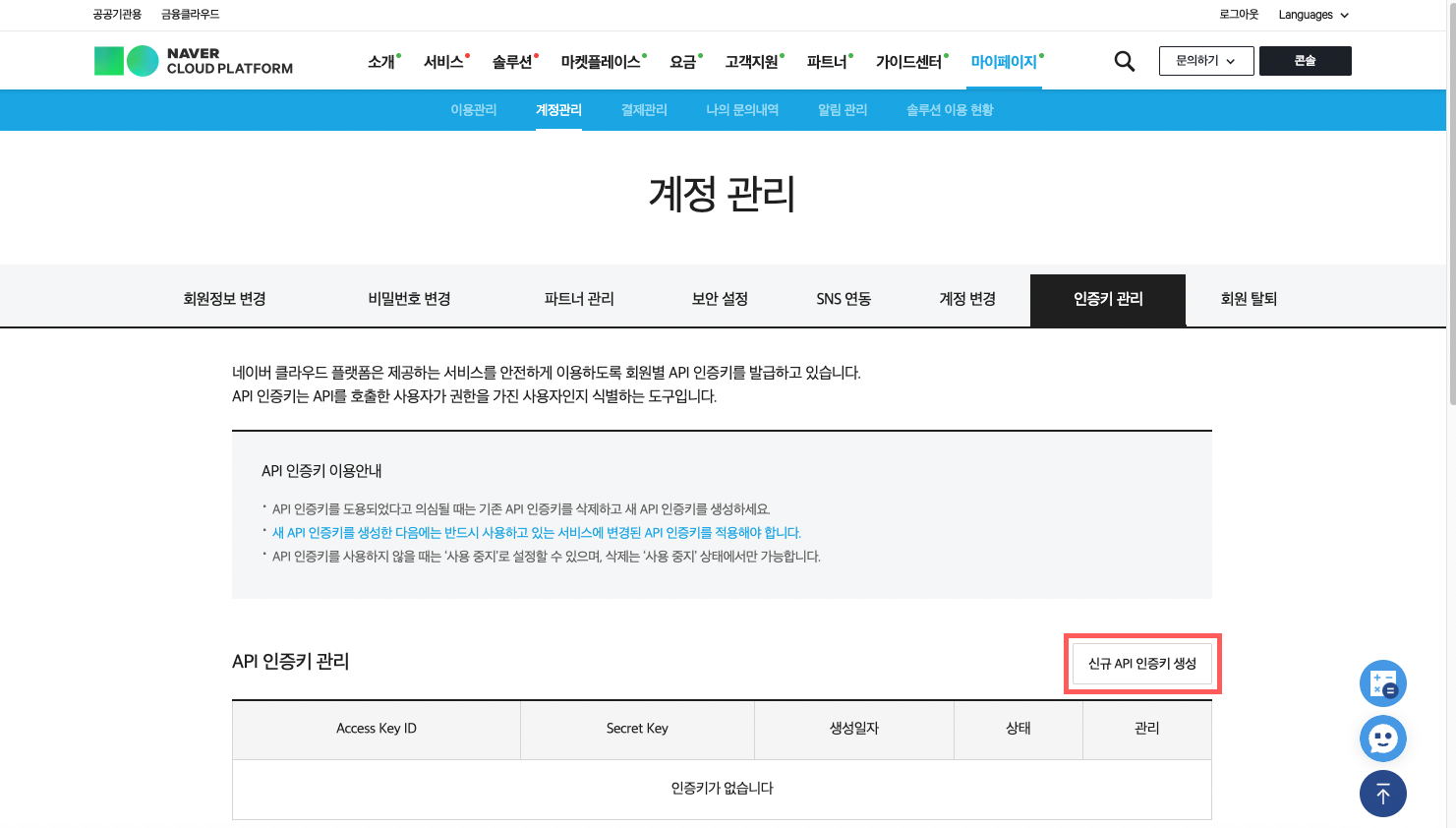

- Ve a

Portal > Mi página > Gestión de cuenta > Gestión de claves de autenticación. - Si no tienes claves creadas, haz clic en el botón

Generar nueva clave de autenticación API.

- Copia el

Access Key IDy pégalo en Cloud Studio. - Genera el

Secret Keyy pégalo en Cloud Studio.

Se recomienda generar claves API desde una cuenta secundaria en lugar de la cuenta principal con todos los permisos, y cambiarlas periódicamente como medida de seguridad.

Si no usas las claves API o sospechas de un uso indebido, es recomendable desactivarlas o eliminarlas.

Incluso después de generar nuevas claves, deberás actualizar las credenciales API utilizadas en los servicios activos para que sigan funcionando correctamente.

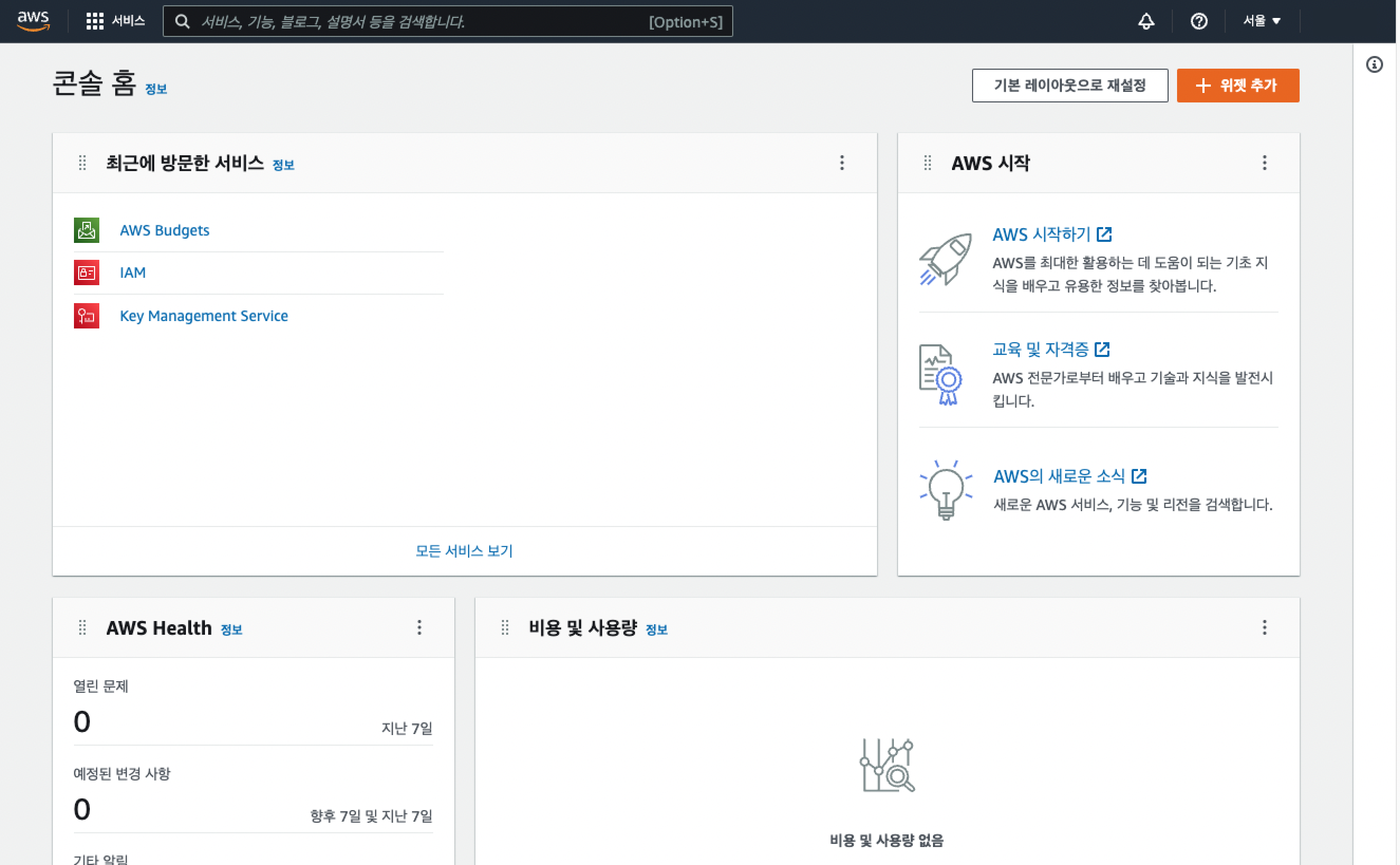

Registrar credenciales de AWS

- Ve a https://console.aws.amazon.com/iam/ e inicia sesión en

IAMpara abrir la consola.

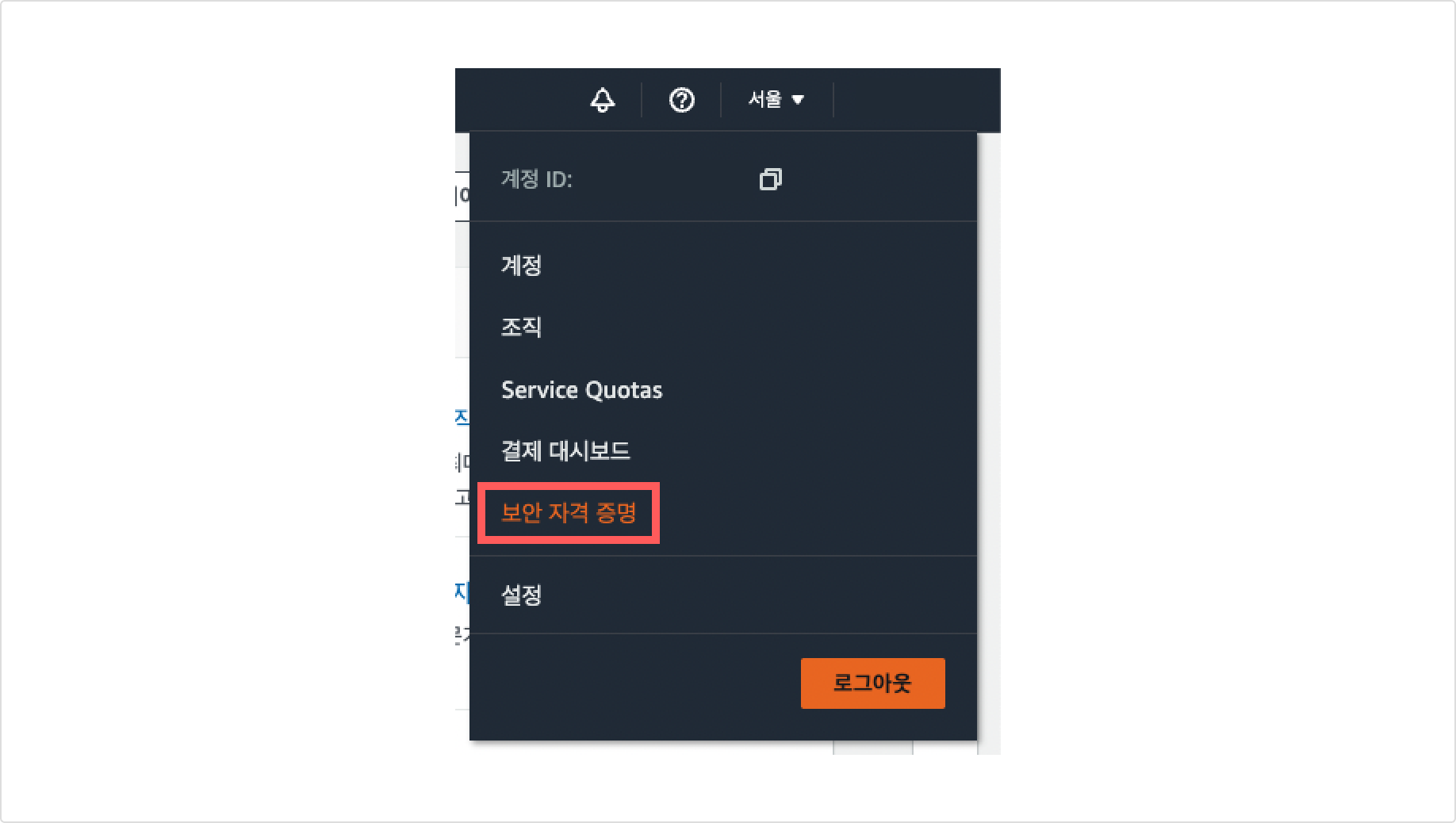

- Desde la página principal de la consola, haz clic en

Mi cuentaen la parte superior derecha y luego seleccionaCredenciales de seguridad.

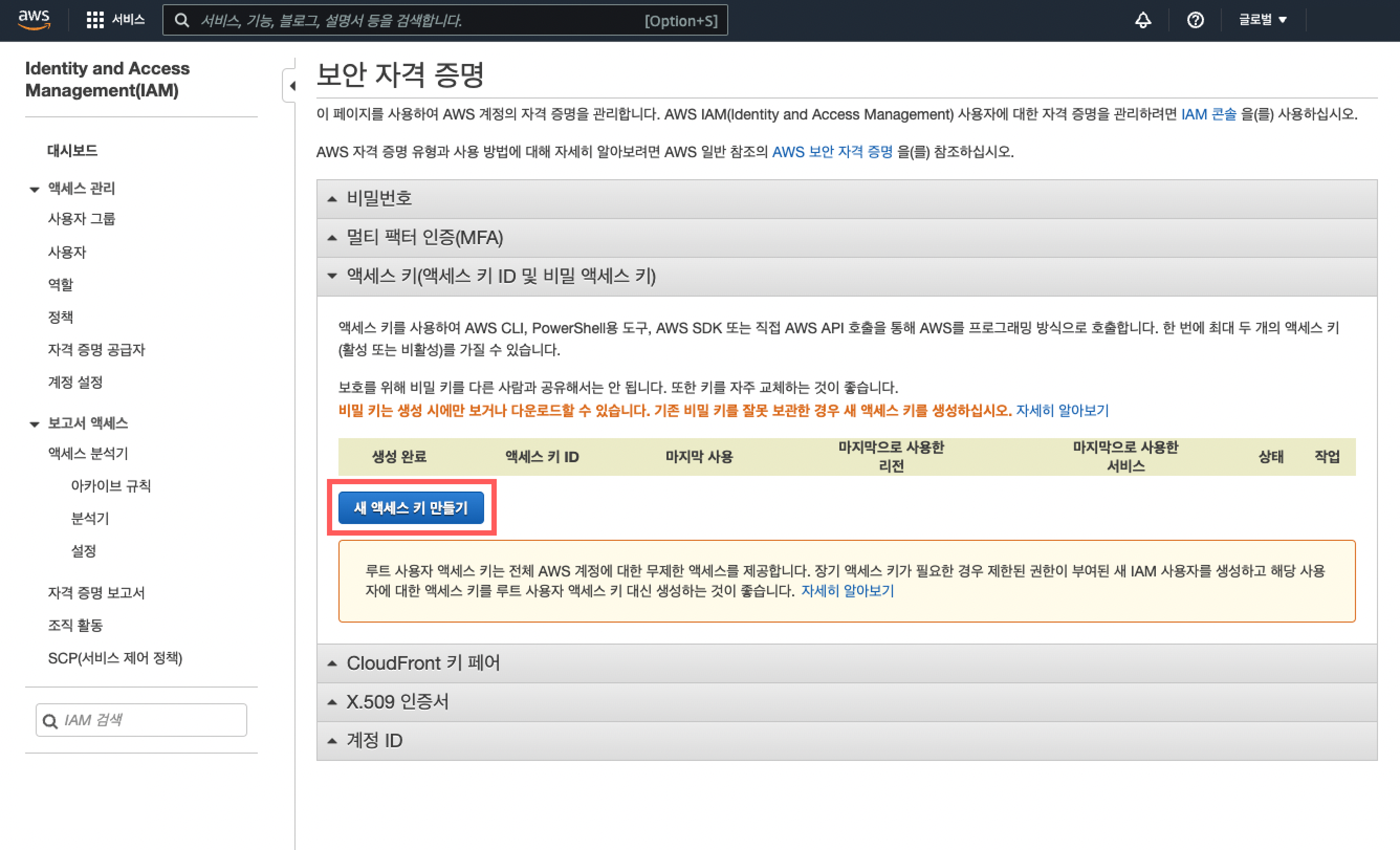

- Haz clic en

Claves de acceso. - Haz clic en

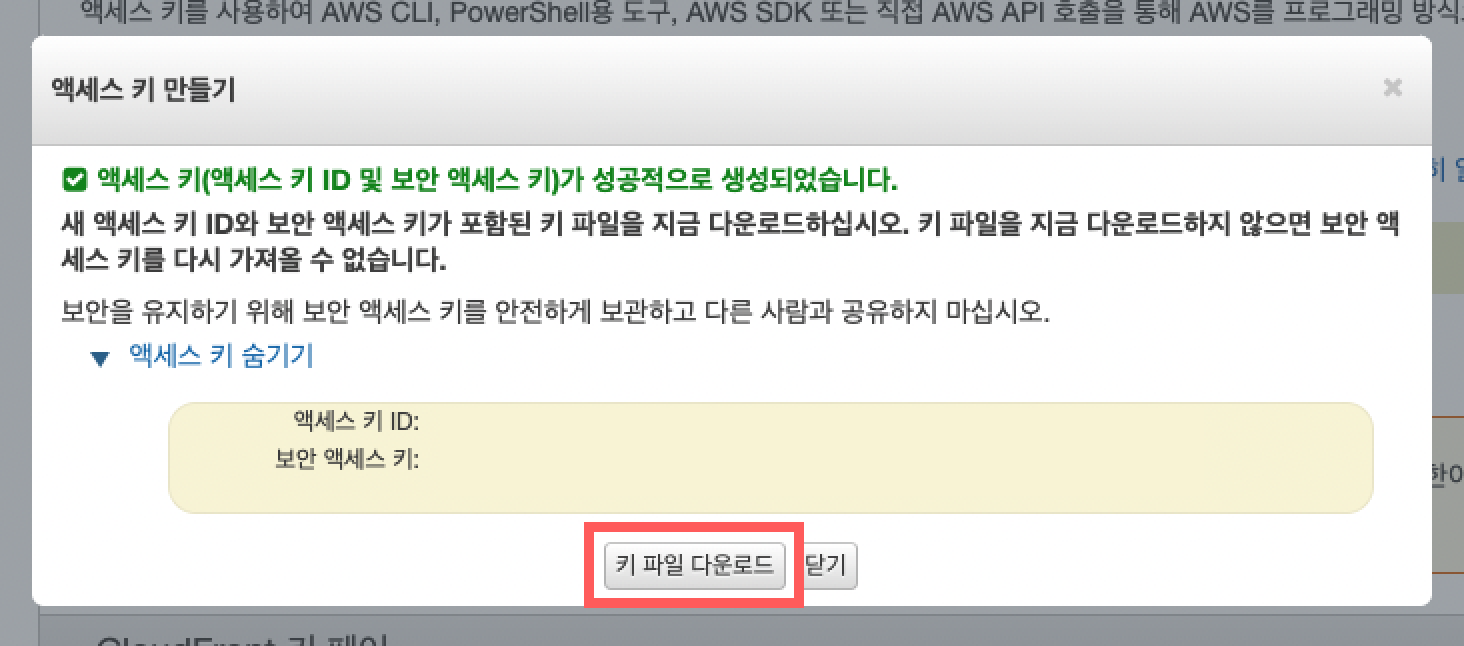

Crear nueva clave de acceso.

- Haz clic en

Mostrar clave de accesoo descarga el archivo Excel para ver la clave.

Si no descargas el archivo con la nueva Access Key ID y Secret Access Key al momento de crearlas, no podrás volver a acceder a la Secret Access Key.