Creazione e registrazione delle credenziali

Creazione e registrazione delle credenziali

Per registrare le credenziali in Cloud Studio, è necessario crearle nelle rispettive pagine dei CSP (Cloud Service Providers).

La registrazione delle credenziali può avvenire sia dalla pagina principale che dalla pagina del canvas.

La registrazione preventiva delle credenziali è necessaria perché queste informazioni saranno richieste quando si eseguirà il deployment del canvas o quando si importerà un'infrastruttura esistente.

Che cosa sono le credenziali?

Si tratta di informazioni criptate relative al login dell'utente e ad altri dati personali.

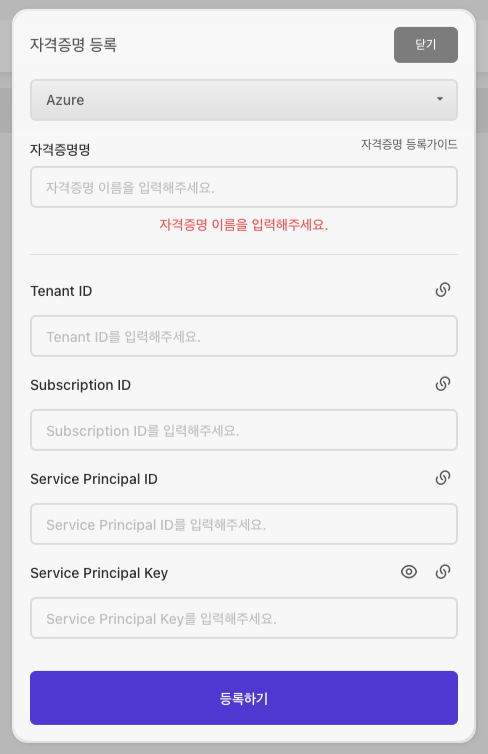

Registrazione delle credenziali Azure

Cliccando sull'icona 🔗 accanto a ciascun campo, verrai reindirizzato ad azure docs.

Utilizzala come riferimento per compilare i campi correttamente.

1.Clicca sul pulsante Registrazione credenziali in Le mie informazioni - Gestione credenziali.

2.Seleziona Azure.

3.Inserisci il nome delle credenziali.

- Deve iniziare con una lettera.

- Non sono ammessi caratteri speciali, tranne numeri, underscore e trattini.

- Il nome deve essere composto da 4 a 20 caratteri.

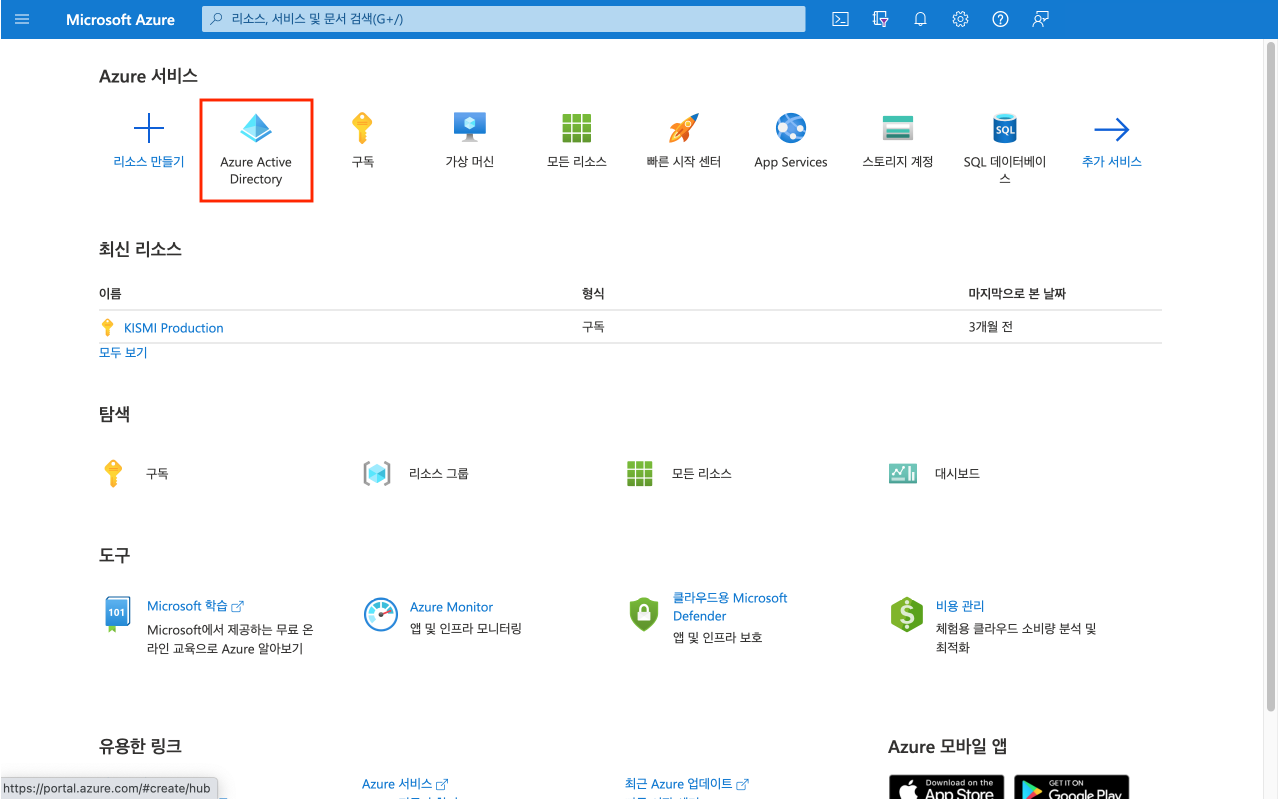

- Accedi ad `Azure Portal fai il login. https://azure.microsoft.com/ko-kr/get-started/azure-portal/

- Clicca su

Azure Active Directory.

- Clicca su

Registrazione app > Nuova registrazione. - Quando appare la pagina di registrazione dell'applicazione, inserisci le

informazioni di registrazionedell'applicazione.

- Inserisci il nome dell'applicazione (ad esempio: AspNetCore-WebApp). Questo nome può essere visibile agli utenti dell'app e può essere modificato successivamente.

- Seleziona il tipo di account supportato per l'applicazione.

- Per l'URI di reindirizzamento, aggiungi il formato e l'URI di destinazione dell'applicazione che riceverà la risposta del token dopo una corretta autenticazione. Ad esempio, inserisci: https://localhost:44321.

- Seleziona Registrazione.

- Nella sezione Gestione, seleziona

Autenticazionee aggiungi le seguenti informazioni.

- Nella sezione Web, aggiungi https://localhost:44321/signin-oidc come URI di reindirizzamento.

- Inserisci https://localhost:44321/signout-oidc nell'URL di disconnessione del canale front-end.

- Seleziona Token ID nelle autorizzazioni implicite e nel flusso ibrido.

- Seleziona Salva.

- Il proprietario dell'app registrata deve assegnare i permessi di accesso affinché altri utenti possano accedere all'app registrata. Per assegnare il ruolo, clicca sull'app che hai creato.

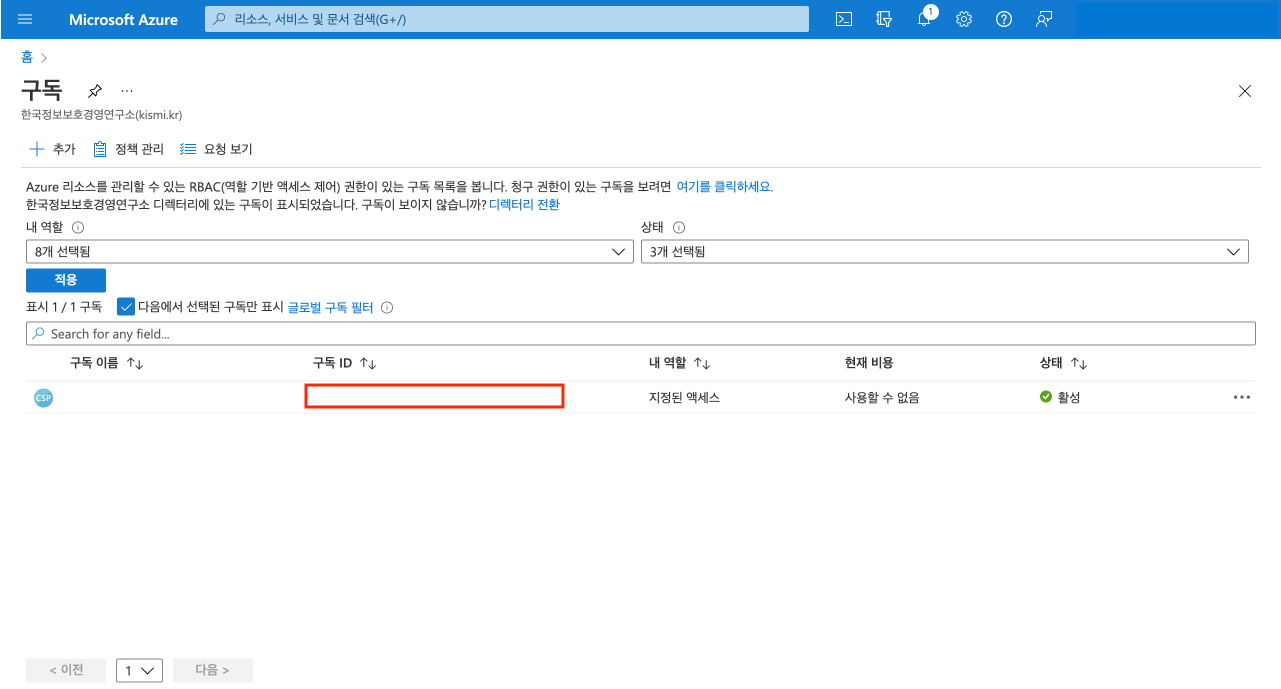

- 9-1. Clicca su Controllo accesso (IAM). Qui c'è un esempio della pagina di controllo accesso (IAM) per un gruppo di risorse.

- 9-2. Clicca sulla scheda Assegnazione dei ruoli per visualizzare l'assegnazione dei ruoli per il relativo ambito.

- 9-3. Clicca su Aggiungi > Aggiungi assegnazione ruolo.

- 9-4. Nella scheda Ruolo, seleziona il ruolo che desideri utilizzare.

- 9-5. Clicca su Visualizza nella colonna dei dettagli per visualizzare ulteriori informazioni sul ruolo.

- 9-6. Clicca su Avanti.

- 9-7. Nella scheda Membro, seleziona l'utente, il gruppo o il soggetto di servizio per assegnare il ruolo a uno o più utenti, gruppi o soggetti di servizio (applicazioni) di Azure AD.

- 9-8. Clicca su Seleziona membro.

- 9-9. Cerca e seleziona l'utente, il gruppo o il soggetto di servizio.

- 9-10. Clicca su Seleziona per aggiungere l'utente, il gruppo o il soggetto di servizio alla lista dei membri.

- 9-11. Se desideri assegnare il ruolo a uno o più ID di gestione, seleziona ID di gestione.

- 9-12. Clicca su Seleziona membro.

- 9-13. Nella finestra di selezione dell'ID di gestione, seleziona se l'ID di gestione è stato assegnato dall'utente o dal sistema.

- 9-14. Trova e seleziona l'ID di gestione.

- 9-15. Clicca su Seleziona per aggiungere l'ID di gestione alla lista dei membri, quindi clicca su Avanti.

- 9-16. Clicca su Rivedi + Assegna per assegnare il ruolo. Dopo alcuni minuti, il ruolo sarà assegnato al soggetto di sicurezza nell'ambito selezionato.

- 9-17. Se la descrizione dell'assegnazione del ruolo non viene visualizzata, clicca su Modifica colonna per aggiungere la colonna della descrizione.

Per informazioni dettagliate su come assegnare ruoli Azure utilizzando il Azure Portal, fare riferimento al link sottostante. https://learn.microsoft.com/ko-kr/azure/role-based-access-control/role-assignments-portal

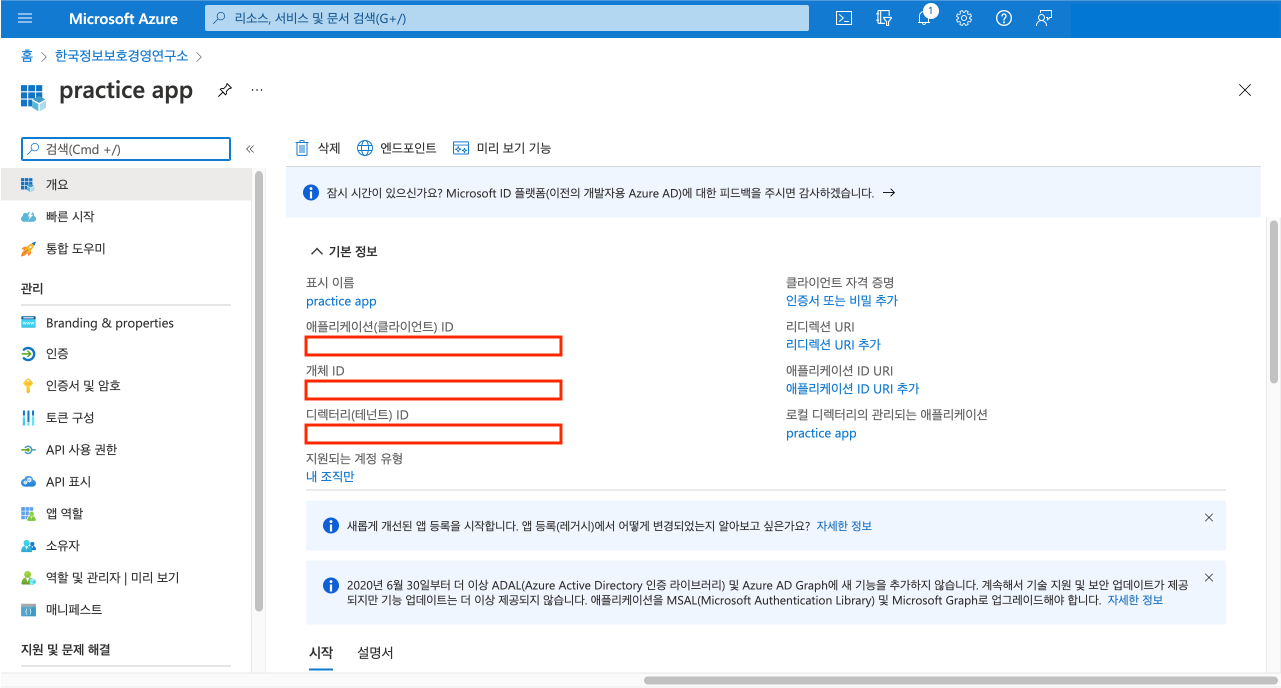

- Inserisci l'

ID del directory (tenant)nelTenant IDdi Cloud Studio. Inserisci l'ID dell'applicazione (client)nelService Principal IDdi Cloud Studio.

11. Clicca su `Certificati e segreti` nel menu laterale sinistro. 12. Clicca su `Nuovo segreto client`. 13. Inserisci una breve descrizione per la chiave e scegli la durata. Una volta completato, clicca su `Aggiungi`. 14. Copia il valore generato e incollalo nel `Service Principal Key` di Cloud Studio.

La Service Principal Key generata non sarà visibile se ricarichi la pagina. Si consiglia di annotarla immediatamente. Se non ricordi il valore della chiave, puoi generarlo di nuovo, ma non è raccomandato.

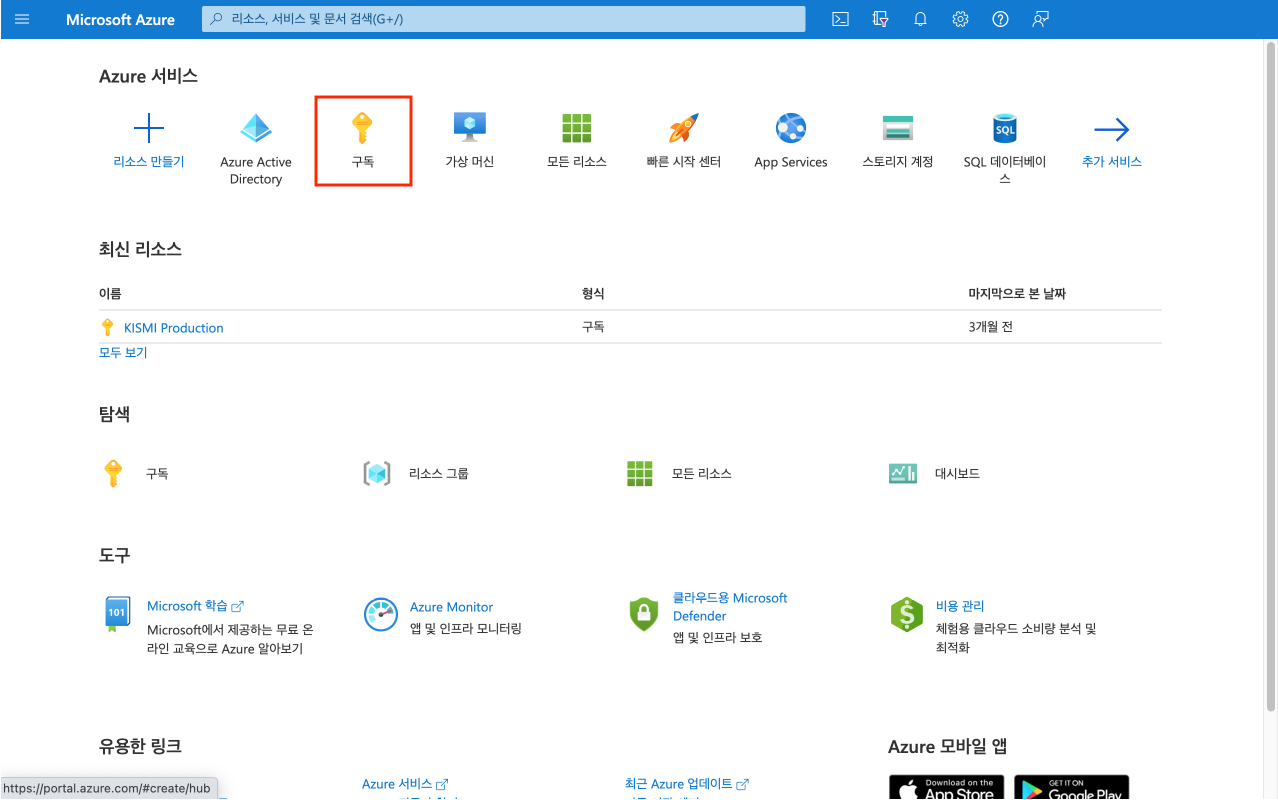

- Torna alla

Homedi Azure Portal e clicca suSottoscrizioni.

- Inserisci l'

ID della sottoscrizionenelSubscription IDdi Cloud Studio.

- Clicca su

Registrati.

Per informazioni su come registrare le credenziali utilizzando Azure CLI, fai riferimento al link sottostante.

https://docs.microsoft.com/ko-kr/cli/azure/what-is-azure-cli

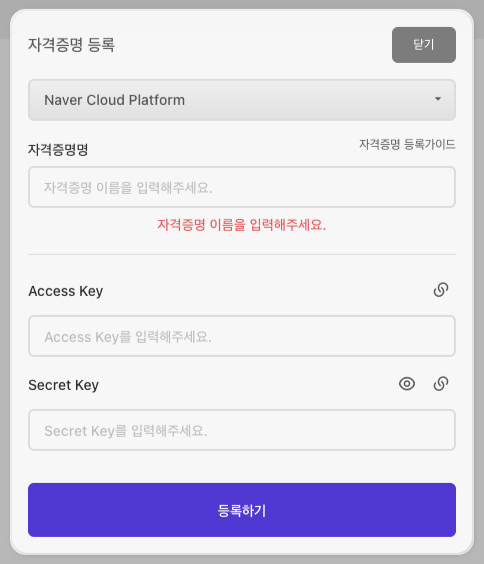

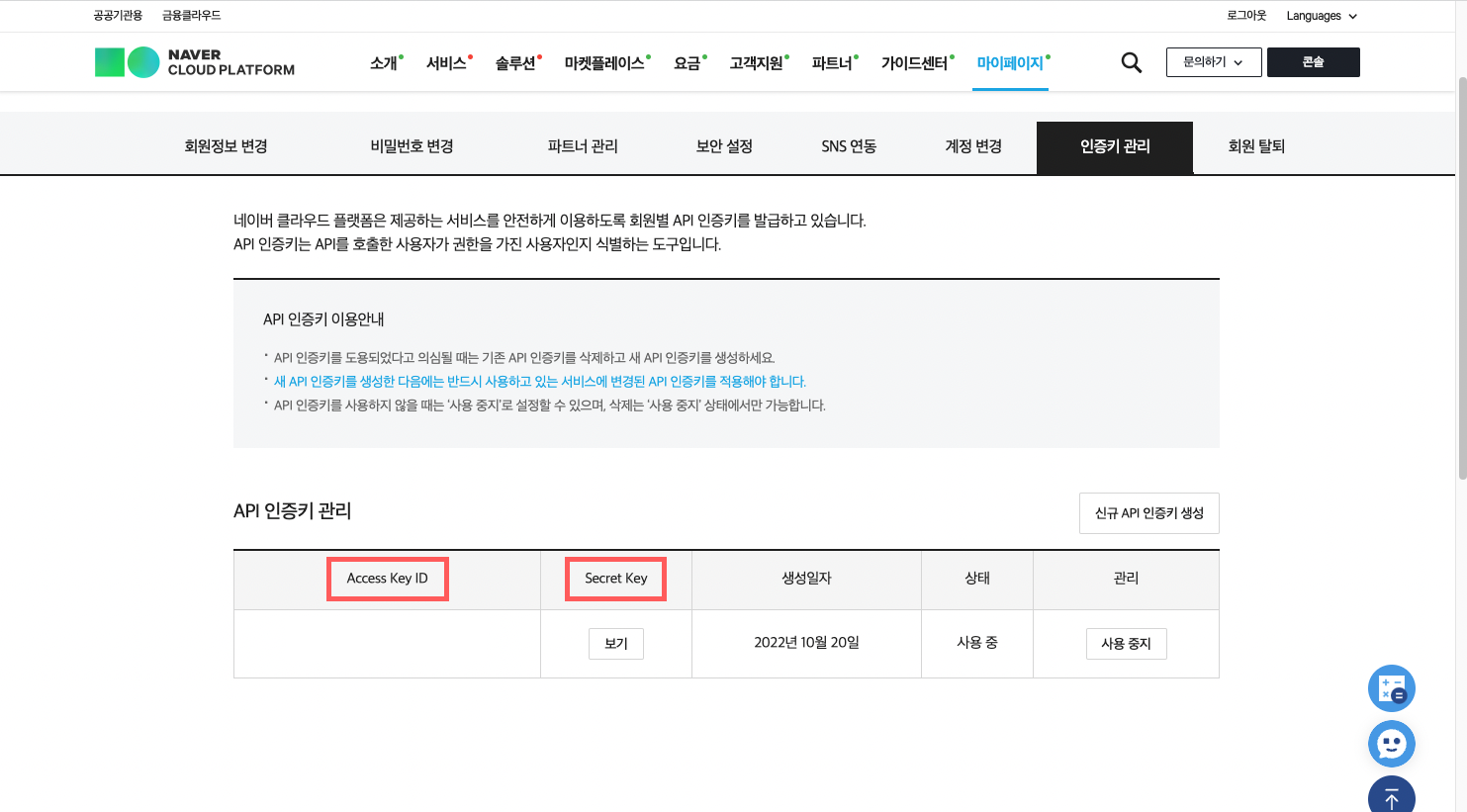

Registrazione delle credenziali NCloud

Per distribuire utilizzando Cloud Studio su NAVER Cloud Platform, sono necessari la Access key e la Secret Key di NAVER Cloud Platform, che sono le chiavi di autenticazione API.

La chiave di autenticazione API è uno strumento che identifica se l'utente che ha effettuato la chiamata API ha i privilegi necessari.

- Inserisci il

nome delle credenziali. - Completa la registrazione sul NAVER Cloud Platform Portal per generare le chiavi di autenticazione (https://www.ncloud.com/).

Per informazioni su come registrarsi su NAVER Cloud Platform, fai riferimento a questo link qui.

- Clicca su

Richiedi utilizzosul sito NCP (https://www.ncloud.com/product/applicationService/sens). Nota che è necessario registrare unmetodo di pagamentoper poter ricevere le chiavi di autenticazione.

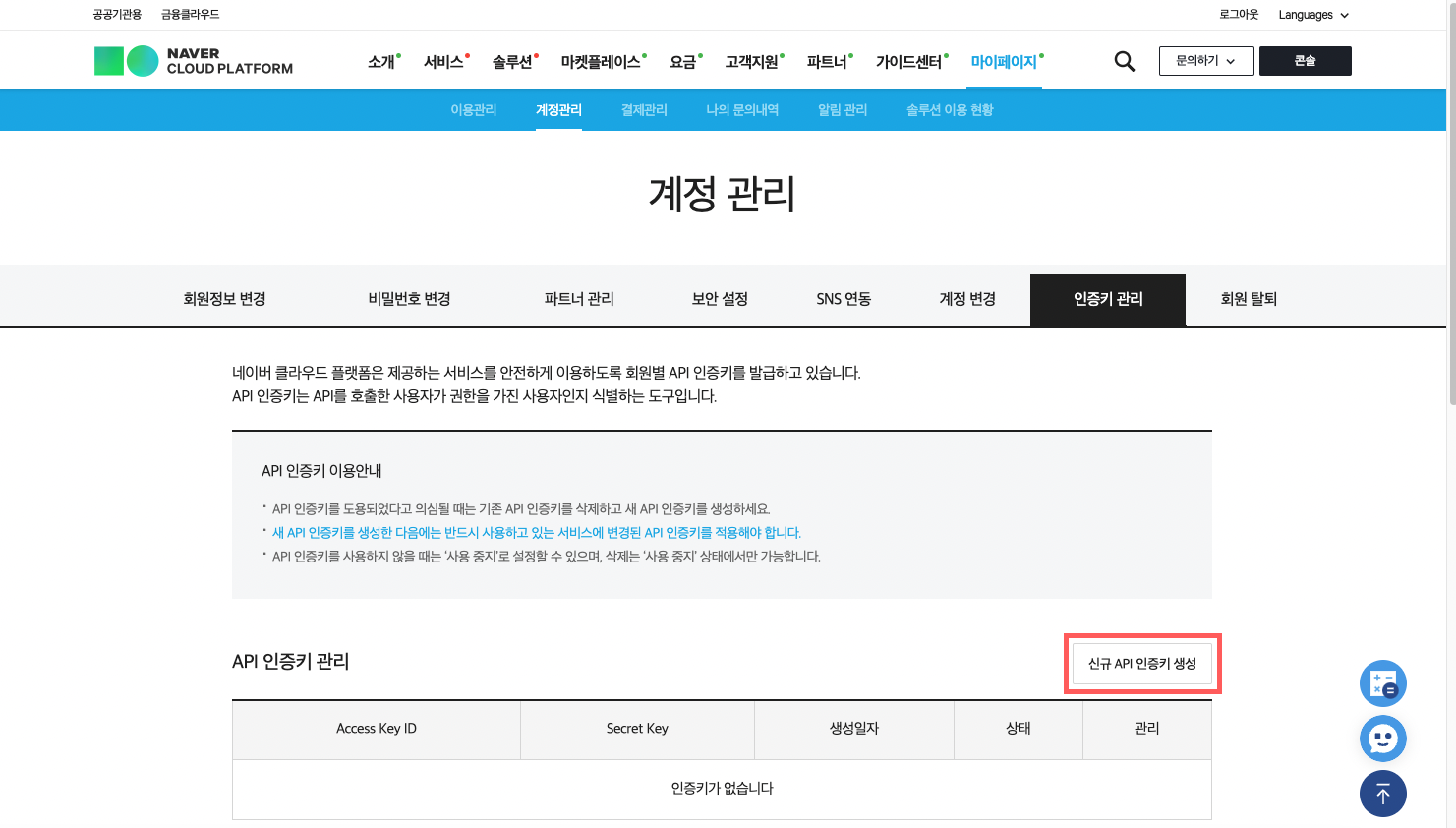

- Accedi alla pagina

Portale > My Page > Gestione account > Gestione chiavi di autenticazione. - Se non hai una chiave di autenticazione, clicca sul pulsante

Crea nuova chiave di autenticazione API.

- Copia l'

Access Key IDe incollalo in Cloud Studio. - Crea la

Secret Keye incollala in Cloud Studio.

Si consiglia di emettere le chiavi di autenticazione API da un account secondario, non dal principale che ha tutti i privilegi, e di sostituirle periodicamente per prevenire possibili perdite delle chiavi.

Se non utilizzi le chiavi di autenticazione API o se sospetti che siano state rubate, è consigliabile disattivare o eliminare le chiavi emesse per motivi di sicurezza.

Dopo aver creato nuove chiavi di autenticazione API, è necessario applicare le chiavi di autenticazione API modificate per continuare a utilizzare correttamente i servizi in corso.

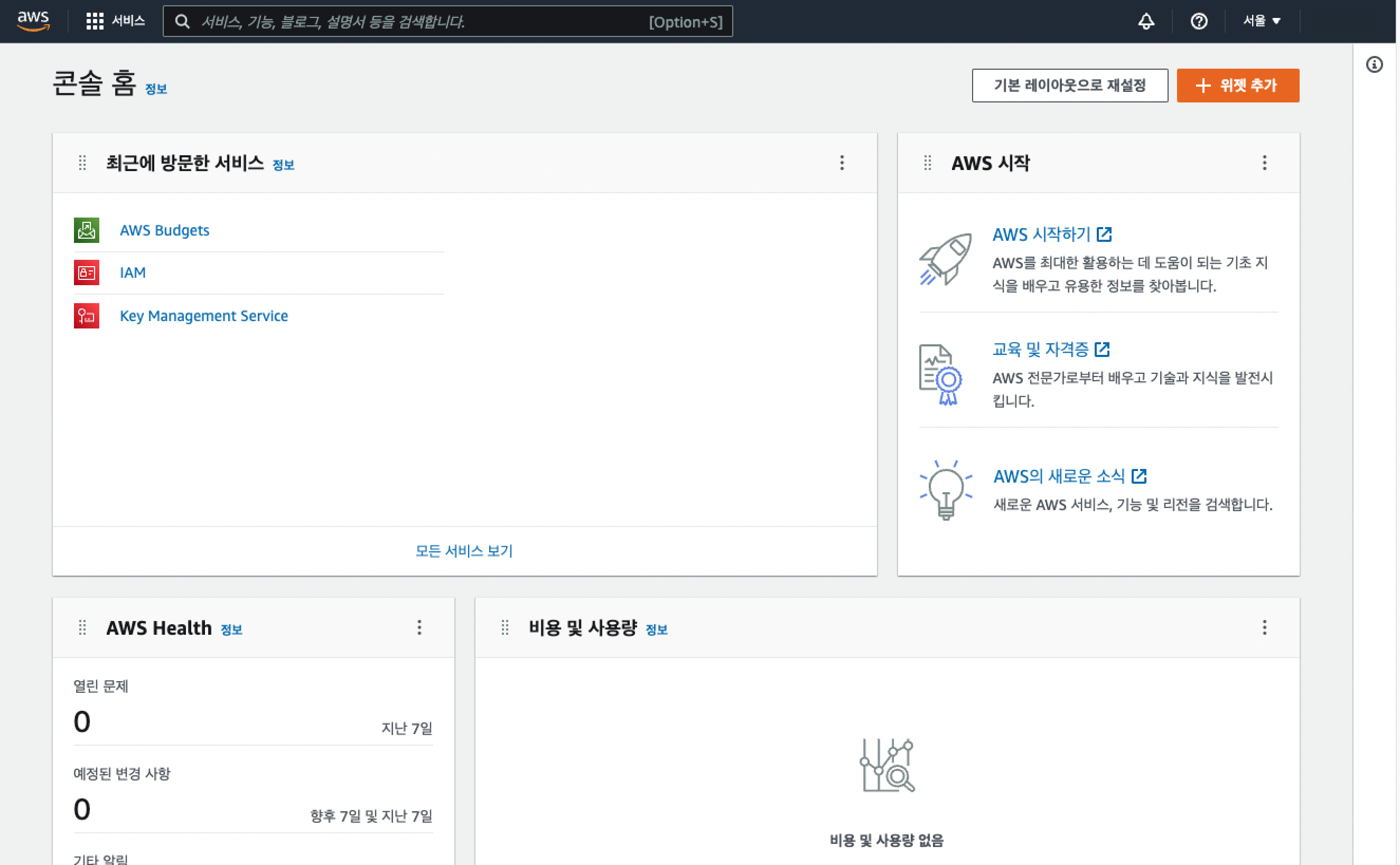

Registrazione delle credenziali AWS

- Accedi alla console di

IAMsu https://console.aws.amazon.com/iam/ per aprire la console.

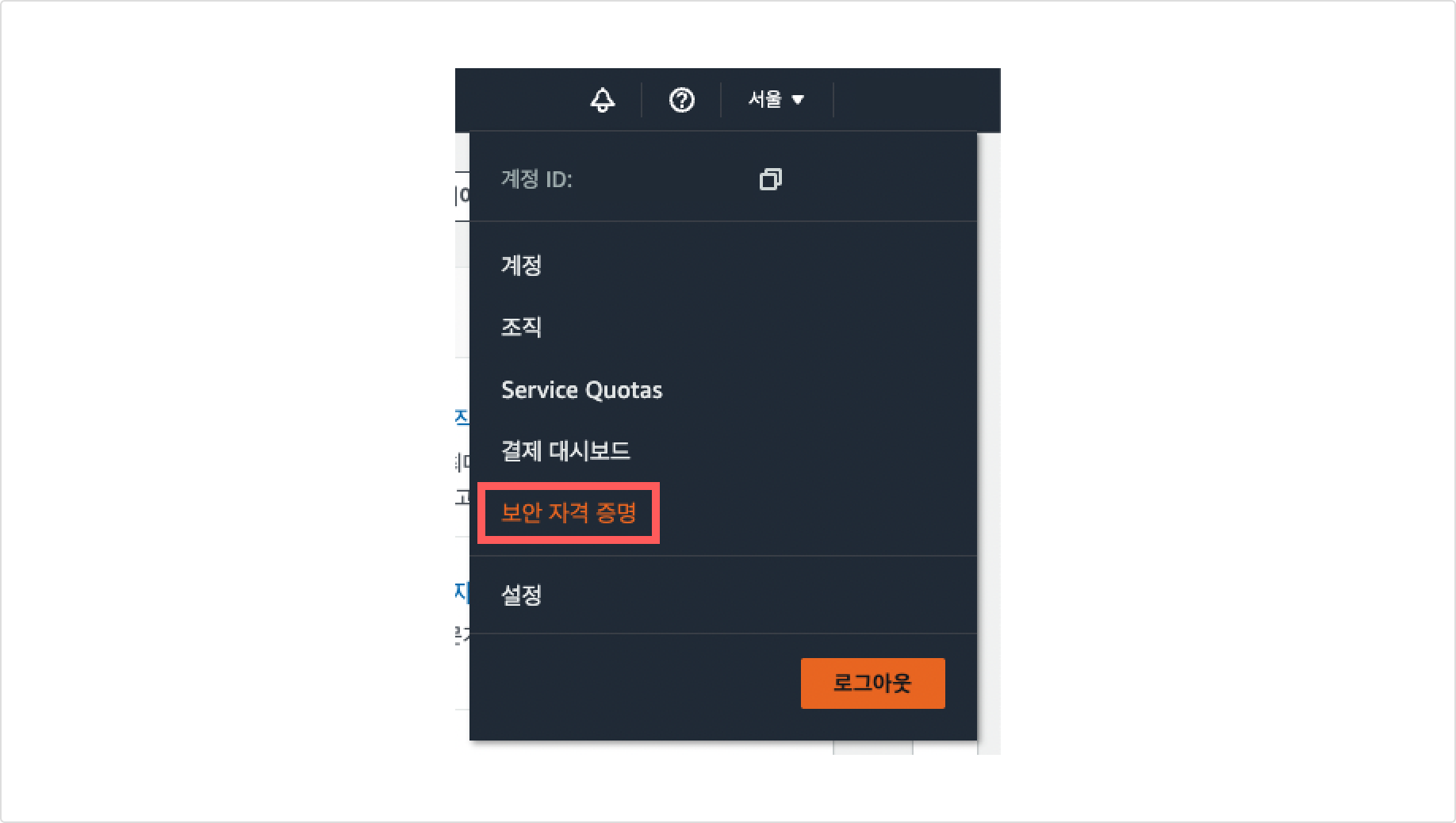

- Nella home della console, clicca su Il mio account in alto a destra e seleziona Credenziali di sicurezza.

콘솔 홈에서 우측 상단에

내계정을 클릭한 후보안 자격 증명을 선택합니다.

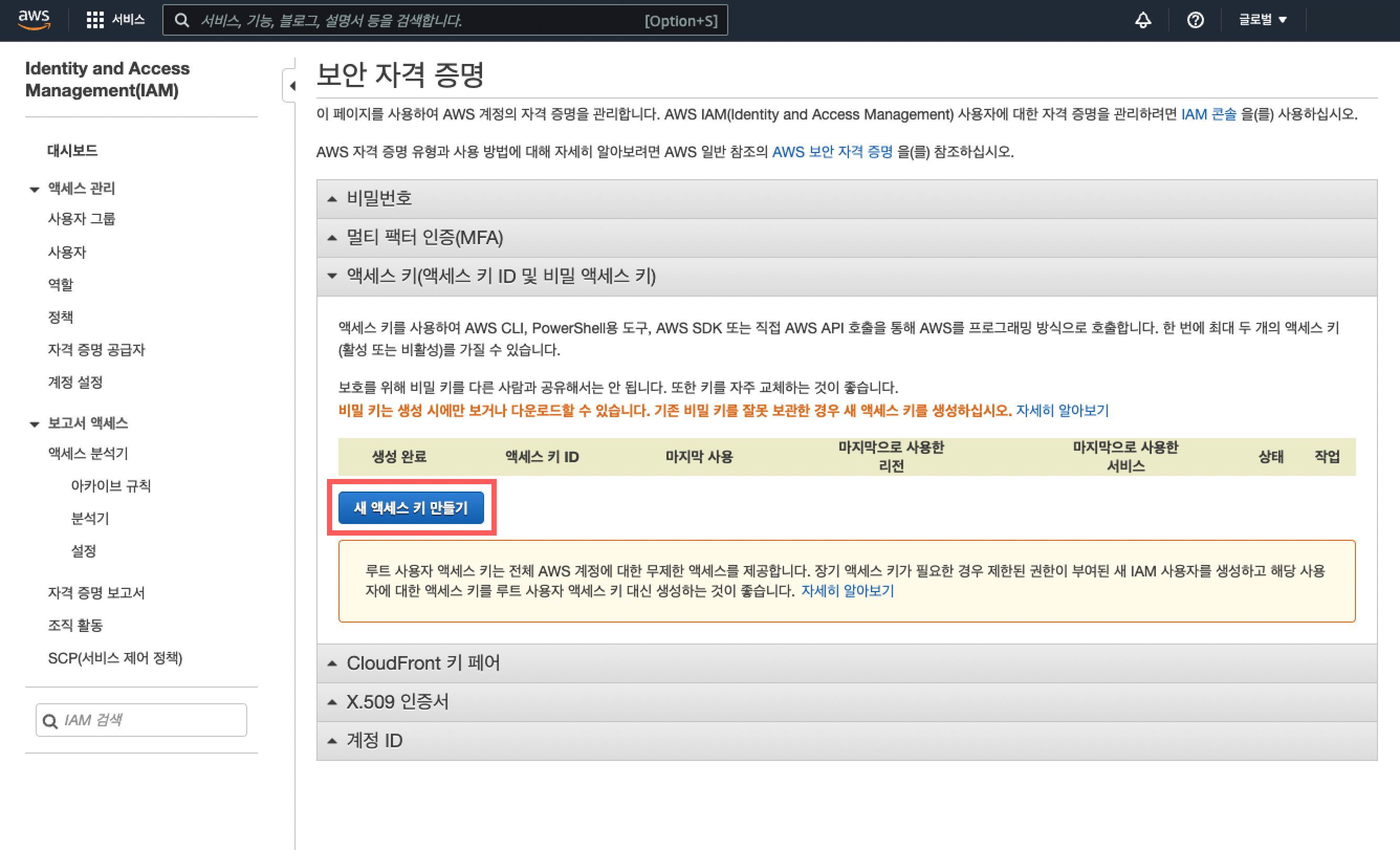

- Clicca su

Chiavi di accesso. - Clicca su

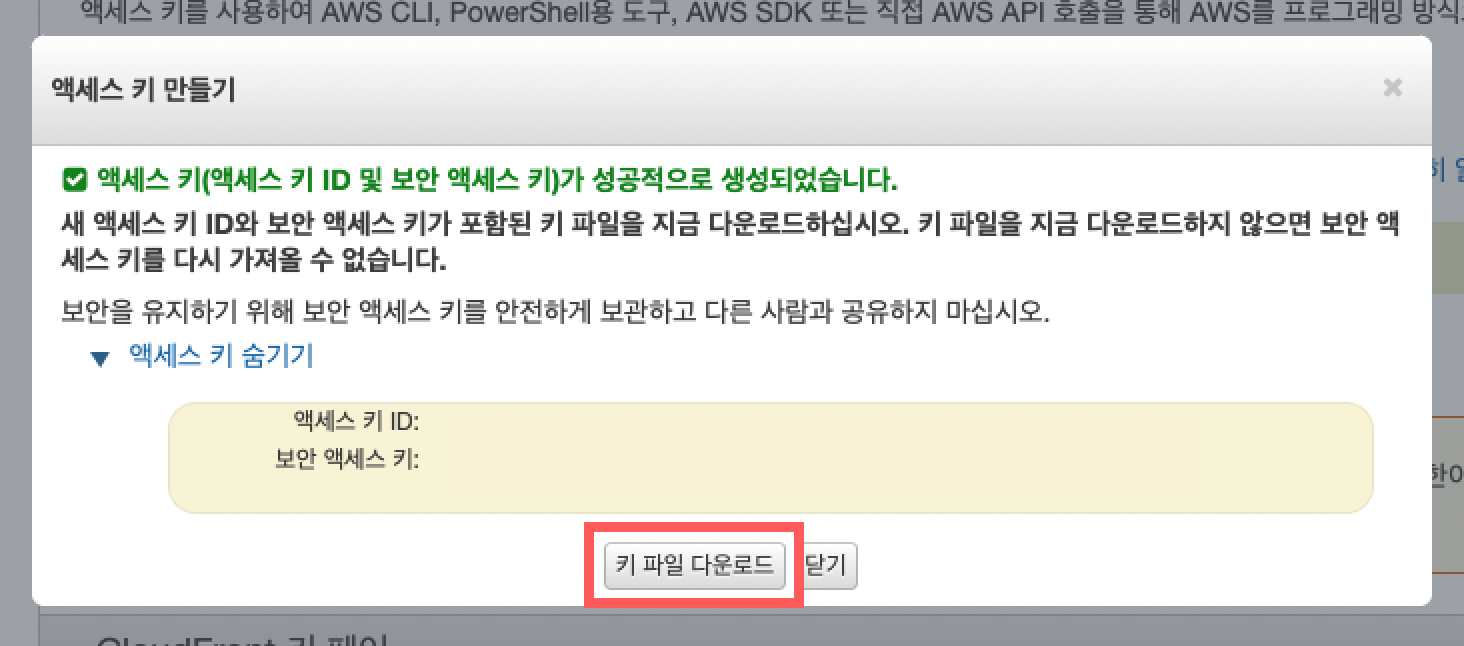

Crea nuova chiave di accesso.

- Clicca su

Visualizza chiave di accessooppure scarica il file Excel per visualizzare la chiave.

Se non scarichi il file della chiave contenente l'Access Key ID e la Secret Access Key al momento della creazione della chiave, non potrai più recuperare la Secret Access Key.